개요

자연재해, 비상사태, 공중보건 발생과 같은 예측할 수 없는 사태에 직면했을 때, 조직들은 조치를 취하여 직원들이 원격으로 기업 자원에 접근할 수 있도록 해달라는 요청을 받고 있다. 대부분의 경우 사용자는 자신의 정상적인 근무 장소인 사무실에 물리적 Windows 기기를 두고 있다. 그 기계는 사용자가 일을 하는 데 필요한 모든 애플리케이션, 데이터 액세스, 그리고 도구들을 가지고 있다. 문제는 사용자가 자신의 기계에 물리적으로 접근할 수 없다는 것이다.

필요한 것은 사용자가 자신의 업무 기계에 안전하게 원격으로 접근할 수 있도록 집에서 일할 수 있도록 하는 솔루션으로, 빠르고 쉽게 구현할 수 있는 솔루션이 필요하다.

VMware는 가상화 기술로 잘 알려져 있지만, VMware Horizon®은 가상 머신을 중개하는 것 이상의 역할을 한다. 가상 데스크톱과 애플리케이션 서버를 구현할 때 얻을 수 있는 수많은 이점으로 잘 알려져 있지만 Horizon은 물리적 시스템에 대한 액세스를 중개하는 옵션도 제공한다. 이것은 직원들에게 우수하고 친숙한 경험을 제공한다.

물리적 머신에 대한 브로킹은 기존 Horizon 환경 또는 새로운 환경에서 구현할 수 있다. 최소한의 구성요소가 필요하므로 이 솔루션은 신속하게 구현할 수 있다.

연결이 암호화되며 Horizon은 SAML, RADIUS, RSA SecurID 등 여러 인증 옵션과 스마트 카드를 포함한 인증서를 지원한다. 인증된 트래픽을 내부 리소스에 전달하기 전에 Unified Access Gateway의 DMZ에서 인증을 수행할 수 있다.

사용자에게 지원을 제공하기 위해 Horizon은 Horizon 헬프 데스크 툴을 가지고 있다. Horizon 사용자 세션의 상태를 확인하고 문제 해결 및 유지 보수 작업을 수행하는 데 사용할 수 있는 웹 애플리케이션입니다. 자세한 내용은 Using Horizon Help Desk Tool in Horizon Console을 참조하기 바란다.

이 가이드는 이를 달성하는 방법에 대한 설계 및 구현 고려사항과 지침과 함께 기술적 세부사항을 제공한다.

Horizon은 몇 가지 핵심 Horizon 구성 요소만 사용하여 사무실 기반 물리적 시스템에 액세스할 수 있도록 지원:

- VMware Horizon® Client가 Horizon Connection Server에 인증

- Connection Server는 Horizon으로 관리되는 데스크톱 또는 서버에서 실행되는 Horizon 에이전트에 대한 연결을 중개한다. 이 사용 사례의 경우 Horizon Agent는 물리적 윈도우즈 10 시스템에 설치된다.

- Horizon Client는 물리적 시스템의 Horizon 에이전트에 대한 프로토콜 세션 연결을 형성한다.

Horizon Client는 Windows, Mac, Linux, iOS, Android, Chrome OS를 포함한 모든 주요 OS 플랫폼에서 사용할 수 있으며 HTML Access로도 사용할 수 있다. HTML Access를 통해 사용자는 웹 브라우저를 사용하여 Horizon Client 역할을 할 수 있으며, 여기서 클라이언트 소프트웨어를 설치할 수 없다. 자세한 내용은 VMware Horizon Client Documentation를 참조한다.

외부 위치와 인터넷을 통한 안전한 액세스를 제공하기 위해 VMware Unified Access Gateway™를 구축하여 안전한 에지 서비스를 제공한다.

- Horizon Client가 Unified Access Gateway를 통해 연결 서버에 인증된다.

- 그런 다음 Horizon Client는 Unified Access Gateway의 게이트웨이 서비스를 통해 물리적 데스크톱에서 실행되는 Horizon Agent에 프로토콜 세션 연결을 형성한다.

사용자 인증은 다양한 방법으로 구성할 수 있다. 기본적으로 Active Directory 자격 증명이 사용되지만, 이는 Unified Access Gateway에서 시작되는 2단계 인증 또는 대체 인증으로 향상시킬 수 있다. 이 안내서의 뒷부분에 있는 인증 섹션을 참조하기 바란다.

물리적 시스템에 대한 액세스를 중개하는 임시 솔루션으로 사용할 Horizon을 신속하게 설정하고 구성할 수 있다.

또한 이 설정을 통해 나중에 완벽한 Horizon 및 VMware Workspace ONE® 플랫폼의 이점을 완벽하게 실현할 수 있는 우수한 기반을 구축할 수 있다. 여기에는 다음이 포함된다.

- 최종 사용자가 로그인할 때마다 사용자에게 깨끗한 고성능 개인화된 데스크톱 제공

- 퍼블리싱된 애플리케이션을 버튼 한 번만 눌러 쉽게 확장하는 동시에 더 빠르게 구축하고 이미지 확장 방지

- 사용자가 로그오프하는 즉시 데스크톱을 제거하여 엔드포인트 보안 우려 감소

- 필요한 인프라 구성요소를 풀링하고 최종 사용자가 기대하는 개인 설정을 제공하는 진정한 상태 비저장 데스크톱을 제공하여 비용 대폭 절감

버전

Horizon 7 버전 7.7을 통해 VMware는 Blast Extreme 디스플레이 프로토콜을 통해 Windows 10 버전 1803 및 1809 Enterprise Edition을 실행하는 물리적 데스크톱 컴퓨터를 중개하는 기능을 도입했다.

Horizon 7 버전 7.12에서는 Windows 10 버전 1903 이상과 함께 Blast Extreme을 사용하기 위한 지원이 추가되었다.

7.7 이전 버전의 Horizon 7은 RDP 프로토콜을 사용하여 물리적 데스크톱 시스템에 브로커링할 수 있다.

Horizon 8 2006 이상에서는 Blast Extreme 및 RDP 디스플레이 프로토콜을 모두 사용하여 물리적 데스크톱 시스템에 브로커링할 수 있다.

| Windows Version | Horizon Version | Protocol |

| Windows 10 Enterprise 1903 and later | 7.12 and later8 (2006 and later) | Blast or RDP |

| Windows 10 Enterprise 1803-1809 | 7.7 and later,8 (2006 and later) | Blast or RDP |

| Windows 10 Enterprise 17xx | 7.x,8 (2006 and later) | RDP only |

| Windows 10 (non-Enterprise) | 7.x,8 (2006 and later) | RDP only |

| Windows 7 | 7.x,8 (2006 and later) | RDP only |

Horizon 릴리스에서 지원되는 윈도우즈 10 버전에 대한 자세한 내용은 Supported versions of Windows 10 on Horizon Agent을 참조한다.

Blast Extreme 및 RDP에 대한 자세한 내용은 Display Protocols을 참조한다.

구조와 디자인

Horizon은 가상화된 세션 기반 또는 물리적 데스크톱과 애플리케이션을 최종 사용자에게 관리하고 제공하기 위한 플랫폼이다. Horizon을 사용하면 윈도우즈 가상 데스크톱, 리눅스 가상 데스크톱, RDS(원격 데스크톱 서버)-게시된 애플리케이션 및 데스크톱 및 물리적 시스템에 대한 연결을 생성하고 중개할 수 있다.

Horizon의 성공적인 구현은 우수한 계획과 플랫폼에 대한 강력한 이해에 달려 있다. 이 섹션에서는 물리적 데스크톱과의 연결을 중개하는 Horizon 환경에 필요한 주요 설계 주제에 대해 중점적으로 다룬다.

구성요소

- Connection Server : Horizon Connection Server는 물리적 PC, 블레이드 PC, RDSH 서버 또는 VMware vSphere® VM에서 실행되는 데스크톱 및 퍼블리싱된 애플리케이션에 사용자를 안전하게 중개 및 연결한다.

Connection Server는 Active Directory를 통해 사용자를 인증하고 적절한 권한 있는 리소스로 요청을 전송한다. - Horizon Agent : Horizon Agent는 대상 물리적 시스템 또는 VM의 게스트 OS에 설치되며 이 에이전트는 시스템을 Connection Server에 의해 관리할 수 있도록 하고 Horizon Client가 시스템에 대한 프로토콜 세션을 구성할 수 있도록 한다.

- Horizon Client : Horizon Client는 Horizon 에이전트가 설치된 Horizon 관리 시스템에 액세스하기 위해 클라이언트 디바이스에 설치된다.

클라이언트 소프트웨어를 설치할 수 없는 장치의 HTML 클라이언트로 웹 브라우저를 사용할 수 있다. - Unified Access Gateway : VMware Unified Access Gateway는 외부 네트워크에서 Horizon 관리 리소스를 비롯한 다양한 내부 리소스에 대한 안전한 원격 액세스를 지원하는 가상 어플라이언스.

Unified Access Gateway는 여러 사용 사례를 지원하지만, 이 가이드의 목적을 위해 Horizon 사내에서 관리하는 데스크톱에 대한 안전한 외부 액세스를 제공하는 데 초점을 맞춘다.

내부 리소스에 대한 액세스를 제공할 때 통합 액세스 게이트웨이를 기업 DMZ 또는 내부 네트워크 내에 구축할 수 있으며, 회사 리소스에 대한 연결을 위한 프록시 호스트 역할을 한다. Unified Access Gateway는 인증된 요청을 적절한 리소스로 전달하고 인증되지 않은 모든 요청을 무시한다. 또한 활성화되었을 때 추가 인증 계층을 활용하여 인증 자체를 수행할 수 있다.

사이징(sizing)

각 필수 구성요소에 대해 권장되는 크기 조정 및 부하에 대한 지침을 제공한다. 최신 수치, 제한 및 권장 사항은 VMware Horizon 7 Sizing Limits and Recommendations (2150348)을 참조한다.

Connection Server

단일 Connection Server는 최대 4,000개의 세션을 지원하지만 모범 사례로 2,000개가 권장된다. 환경에 이중화가 포함되고 장애를 처리할 수 있도록 연결 수(n+1)에 필요한 서버보다 한 대 더 배포한다.

Horizon 환경 설계의 한 가지 핵심 개념은 포드 및 블록의 사용으로, 반복 가능하고 확장 가능한 접근 방식을 제공한다. 물리적 데스크톱에만 연결하는 경우 포드 구성에만 집중하면 블록 구성을 무시할 수 있다. 포드는 데스크톱 또는 게시된 애플리케이션에 대한 연결을 중개하는 상호 연결된 연결 서버 그룹으로 구성된다. 포드는 데스크톱 및 RDSH 세션을 포함하여 최대 2만 세션(1만2000개 권장)까지 중개할 수 있다.

포드당 총 12,000개의 데스크톱 세션이 권장되며, 포드당 최대 7대의 Connection Server가 지원된다. CPA(Cloud Pod Architecture)를 사용하여 여러 개의 포드를 상호 연결할 수 있다.

전체 설계 지침은 VMware Workspace ONE 및 VMware Horizon Reference Architecture의 Horizon Architecture 장을 참조한다.

Unified Access Gateway

Unified Access Gateway는 구축 중에 표준, 대형 및 초대형 세 가지 크기 옵션을 제공한다. Horizon에 안전한 에지 서비스를 제공하기 위해 구축할 때는 표준 크기를 사용 한다.

표준 크기의 Unified Access Gateway는 최대 2,000개의 Horizon 세션을 지원한다.

전체 설계 지침은 VMware Workspace ONE 및 VMware Horizon Reference Architecture의 Unified Access Gateway Architecture 장을 참조하십시오.

데스크톱 풀(pool)

Horizon 내에서 데스크톱 개체에 대한 관리, 사용 권한 및 사용자 할당을 허용하려면 데스크톱 풀이 필요하다. 가상 데스크톱 풀에는 자동화 및 수동의 두 가지 주요 유형이 있다. 수동 데스크톱 풀은 기존 VMware vCenter Server® 가상 머신, 물리적 컴퓨터 또는 타사 가상 머신의 모음이다.

개별 풀은 2,000대 이하의 데스크톱을 포함한다.

물리적 데스크톱을 관리하는 사용 사례의 경우 수동 풀을 사용한다. 개별 데스크톱에 수동으로 할당하여 각 직원이 익숙한 물리적 머신에 연결되도록 한다.

로드 발란싱

최종 사용자는 로드 밸런싱 가상 IP(Virtual IP)를 사용하여 Unified Access Gateway에 연결할 것을 적극 권장한다. 이를 통해 사용 가능한 모든 Unified Access Gateway 어플라이언스에 사용자 로드가 균등하게 분산될 수 있다. 또한 로드 밸런서를 사용하면 IT 관리자가 사용자에게 미치는 영향을 최소화하면서 유지보수, 업그레이드 및 구성 변경을 수행할 수 있으므로 유연성이 향상된다. 기존 로드 밸런서를 사용하거나 VMware Avi Vantage와 같은 새로운 로드 밸런서를 구축할 수 있다. 자세한 내용은 Configure Avi Vantage for VMware Horizon을 참조한다.

Horizon 트래픽을 여러 Unified Access Gateway 어플라이언스로 로드 밸런싱할 때 초기 XML-API 연결(인증, 권한 부여 및 세션 관리)을 로드 밸런싱해야 한다. 보조 Horizon 프로토콜은 기본 Horizon XML-API 프로토콜이 라우팅된 것과 동일한 Unified Access Gateway 어플라이언스로 라우팅되어야 한다. 이를 통해 통합 액세스 게이트웨이는 인증된 사용자 세션을 기반으로 보조 프로토콜을 승인할 수 있다.

보조 프로토콜 세션이 주 프로토콜 세션과 다른 Unified Access Gateway 어플라이언스로 잘못 라우트된 경우 세션이 승인되지 않는다. 따라서 DMZ에서 연결이 끊기고 프로토콜 연결이 실패하게 된다. 로드 밸런서가 올바르게 구성되지 않은 경우 보조 프로토콜 세션을 잘못 라우팅하는 것은 일반적인 문제임.

로드 밸런서 선호도는 한 세션의 전체 기간(기본값 최대 10시간) 동안 수행된 XML-API 연결이 동일한 Unified Access Gateway 어플라이언스로 계속 라우팅되도록 해야 한다.

리소스에 대한 안전한 외부 액세스를 제공하는 사용 사례에서는 외부 사용자만 연결되므로 Horizon Connection Server에 단일 네임스페이스를 제공할 필요가 없다. 이는 연결 서버 앞에 로드 밸런서 VIP를 제공할 필요가 없다는 것을 의미한다.

보조 프로토콜 세션은 기본 XML-API 연결에 사용된 것과 동일한 Unified Access Gateway 어플라이언스로 라우팅되어야 하지만, 보조 프로토콜 세션이 로드 밸런서를 통해 라우팅되는지 여부를 선택할 수 있다. 이는 일반적으로 로드 밸런서의 기능에 따라 달라진다.

예를 들어, F5 BIG-IP LTM(Local Traffic Manager)을 사용하는 경우, 1차 및 2차 프로토콜 트래픽은 F5 LTM으로 이동하며, 소스 IP 선호도를 사용하여 2차 프로토콜 세션의 올바른 라우팅을 보장한다. 이는 하나의 공용 IP 주소만 있으면 된다는 장점이 있다. 로드 밸런서가 이 기능을 가지고 있지 않은 경우, 다른 옵션은 2차 프로토콜 세션이 로드 밸런서를 무시할 수 있도록 각 Unified Access Gateway 어플라이언스에 대해 추가 IP 주소를 지정하는 것이다.

Unified Access Gateway 어플라이언스의 로드 밸런싱에 대한 자세한 내용은 다음을 참조하십시오.

- Unified Access Gateway Load Balancing Topologies

- Load Balancing across VMware Unified Access Gateway Appliances

고가용성

외부 로드 밸런서를 사용하는 대신 Unified Access Gateway는 Unified Access Gateway 에지 서비스를 위한 고가용성 솔루션을 즉시 제공한다. 이 솔루션은 고가용성(HA) 클러스터에서 최대 10,000개의 동시 연결을 지원하고 HA 배포 및 서비스 구성을 단순화한다.

Unified Access Gateway 고가용성 구성 요소 및 HA의 Edge 서비스 구성에 대한 자세한 내용은 다음 리소스를 참조한다.

- Configure High Availability Settings

- Unified Access Gateway Configured with Horizon

- Unified Access Gateway Architecture.에서 High Availability 절

확장

Unified Access Gateway 어플라이언스당 최대 2,000개의 Horizon 세션과 Connection Server당 2,000개의 세션으로 권장되는 사이징에 맞게 설계한 최소 구현에는 각 서버 유형 중 하나가 포함될 수 있다.

그러나 앞에서 언급한 바와 같이 가용성을 설계하고 하나 이상의 통합 액세스 게이트웨이와 하나 이상의 연결 서버를 구축해야 한다. Unified Access Gateway가 추가되는 경우:

- 로드 밸런서 VIP에 추가된다.

- 동시에 배포된 새 접속 서버를 접속 서버 URL 대상으로 사용한다.

증가하는 연결 수에 맞게 환경을 확장하면 포드 내 Connection Server를 최대 7개까지 추가할 수 있다.

단일 포드보다 높게 확장하기 위해 여러 개의 포드를 배치할 수 있으며, CPA(Cloud Pod Architecture)를 사용하여 상호 연결할 수 있다. 포드는 같은 사이트나 다른 사이트에 배치될 수 있다. Cloud Pod Architecture를 사용하면 글로벌 자격을 얻을 수 있다. 사용자는 동일한 Cloud Pod Architecture에 속하며 다른 Pod에 의해 관리되는 경우에도 올바른 데스크톱에 연결되고 방향이 지정된다.

CPA 설정 및 구성 방법에 대한 전체 설명서는 Administering Cloud Pod Architecture in Horizon.를 참조한다.

인증

Unified Access Gateway는 패스스루, RSA SecurID, RADIUS, SAML 및 스마트 카드를 포함한 인증서와 같은 여러 인증 옵션을 지원한다. 통과 인증은 요청을 내부 서버 또는 리소스에 전달한다. 다른 인증 유형은 인증된 트래픽을 내부 리소스에 전달하기 전에 Unified Access Gateway에서 인증을 실행한다.

이러한 옵션은 다음 다이어그램에 설명되어 있다.

또한 SAML을 사용하여 Unified Access Gateway를 서비스 공급자(SP)로 활용하여 타사 ID 제공업체(IdP)에 대해 Horizon 사용자를 인증할 수 있다. 이 기능을 사용하려면 Horizon Connection Server 버전 7.11 이상 또는 2006년 버전 8 이상이 필요하며, 사용자 인증은 Unified Access Gateway를 거쳐야 한다.

인증 시퀀스는 SAML 및 패스스루로 구성하거나 SAML로만 구성 가능:

- 인증 방법을 SAML 및 패스스루로 설정하면 Unified Access Gateway에서 SAML 어설션의 유효성을 검사하고, 원격 데스크톱 및 애플리케이션을 시작할 때 연결 서버가 Active Directory에 대해 사용자를 인증한다.

- Auth Methods를 SAML로 설정하면, SAML 어설션이 Unified Access Gateway에 의해 검증되고 백엔드로 전달된다. Horizon True SSO 기능을 활용하여 원격 데스크톱 및 애플리케이션에 대한 사용자 Single Sign-On

두 인증 방법 모두 SAML 인증을 위해 사용자가 IdP로 리디렉션된다. SP 및 IdP 시작 흐름이 모두 지원된다.

Horizon에 대한 SAML 및 Unified Access Gateway 지원의 일반 정보 및 구성은 Configuring Horizon for Unified Access Gateway and Third-Party Identity Provider Integration을 참조한다.

Horizon 인증을 위한 Okta 및 Unified Access Gateway 통합 방법에 대한 자세한 내용과 단계별 지침은 VMware Tech Zone 운영 튜토리얼 Enabling SAML 2.0 Authentication for Horizon with Unified Access Gateway and Okta을 참조한다.

DMZ에서 인증을 설정하는 방법은 Configuring Authentication in DMZ을 참조한다.

디스플레이 플로토콜

Horizon은 멀티 프로토콜 솔루션으로 데스크톱 풀이나 RDSH가 게시한 애플리케이션을 생성할 때 Blast Extreme, PCoIP, RDP 등 3가지 원격 프로토콜을 사용할 수 있으며 물리적 시스템에 연결할 때는 Blast Extreme 또는 RDP를 사용할 수 있다. PCoIP는 물리적 데스크톱 컴퓨터에는 사용할 수 없다.

Blast Extreme

가능하면 훨씬 풍부한 사용자 경험을 제공하기 때문에 Blast Extreme을 사용하는 것이 좋다. Horizon Client 버전 5.4 이상과 함께 Horizon Agent 버전 7.12, 8 2006 이상을 사용한다. 이러한 버전에서는 Blast에 대한 많은 최적화 및 성능이 향상된다. 주요 기능에 대한 자세한 내용은 VMware Blast Extreme을 참조한다.

최적화 팁 및 특정 네트워크 조건에 맞게 Blast Extreme을 구성하는 방법 등 자세한 내용은 VMware Blast Extreme Optimization guide를 참조한다.

RDP

윈도 일부 버전은 디스플레이 프로토콜로서 블라스트의 사용을 지원하지 않을 것이다. 이러한 경우에는 RDP를 사용하십시오.

엔터프라이즈 버전이 아닌 Windows 10 버전

- Windows 10(윈도우 10)의 유일한 지원 버전은 Enterprise(엔터프라이즈)이지만, 다른 버전은 몇 가지 주의사항과 함께 작동할 수 있다.

- 가능한 경우 Blast를 사용할 수 있도록 Windows 10에 사용되는 라이센스 유형을 Enterprise Edition으로 변경하십시오.

- 비 엔터프라이즈 버전의 Windows 10에서는 물리적 모니터에 디스플레이가 미러링되지 않도록 RDP 프로토콜을 사용해야 한다.

Windows 7

- 윈도우 7을 실행하는 물리적 기계는 몇 가지 주의사항과 함께 작동할 것이다.

- RDP를 디스플레이 프로토콜로만 사용할 수 있다.

- RDP 연결에는 HTML Access를 사용할 수 없으므로, Horizon Client를 직원의 홈 기기에 설치해야 한다.

- RDP 프로토콜을 사용하도록 윈도우즈 7이 포함된 데스크톱 풀을 구성한다.

7.7 이전 버전의 Horizon 7은 Blast 사용을 지원하지 않지만 RDP 디스플레이 프로토콜을 사용하여 물리적 시스템에 중개할 수 있다. 이상적으로는 Connection Server를 버전 7.12 또는 8 2006 이상으로 업그레이드하고 해당 버전의 Horizon Agent(버전 7.12, 8 2006 이상) 및 Horizon Client 버전 5.4 이상을 사용하여 Blast 디스플레이 프로토콜을 사용한다.

지원되지 않는 경우 기존 버전의 연결 서버에 남아 있는 동안 에이전트 및 클라이언트의 최신 버전을 사용할 수 있다. 이는 전체 구성 요소 업그레이드를 진행하기 전에 기능을 확인하기 위한 개념 증명서로 테스트로 사용해야 한다. 버전으로 인해 최신 에이전트가 브로커에 나타나지 않는 경우 직접 액세스 플러그인을 사용하여 브로커를 우회하여 테스트를 수행할 수 있다.

구성 요소 상호 운용성 측면에서 제한 사항은 Compatibility Matrix for Various Versions of VMware Horizon Components를 참조한다. 온사이트 계획의 중요한 단계로서 서버 구성요소 업그레이드를 고려하여 전체 환경을 동일한 버전 수준으로 끌어올려야 한다. VMware Horizon Upgrade Overview 참조.

네트워크 포트

구성 요소 간의 올바른 통신을 보장하려면 Horizon 구축에서 연결을 위한 네트워크 포트 요구 사항을 이해하는 것이 중요하다. 다음 다이어그램은 블라스트 익스트림 연결을 허용하는 데 필요한 포트를 보여준다.

표시된 네트워크 포트는 대상 포트다. 다음에 나오는 표는 더 자세한 내용을 보여주며, 교통 개시의 소스, 목적지, 방향을 나타낸다. Horizon UDP 프로토콜은 양방향이다. 상태 저장 방화벽은 UDP 응답 데이터그램을 허용하도록 구성해야 한다.

다음 다이어그램은 RDP 연결을 허용하는 데 필요한 포트를 보여준다.

Network Ports in VMware Horizon 가이드에는 트래픽을 보여주는 다이어그램과 함께 더 자세한 정보가 수록되어 있다. 내부, 외부 및 튜닝된 연결부에 대한 특정 섹션과 도표도 있다. 외부 연결에 필요한 네트워크 포트에 대한 자세한 내용은 외부 연결 섹션 및 외부 연결 다이어그램을 참조한다.

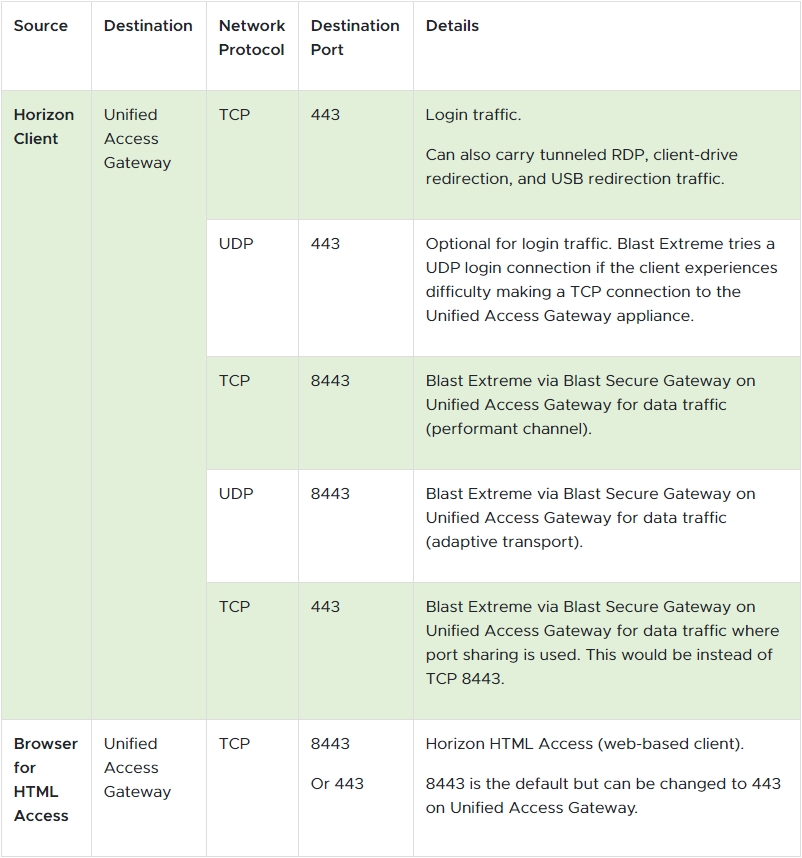

Connection Server

다음 표에는 클라이언트 디바이스에서 Horizon 구성 요소로의 외부 연결을 위한 네트워크 포트가 나열되어 있다.

참고: Unified Access Gateway의 Blast Secure Gateway는 다양한 속도 및 패킷 손실과 같은 네트워크 조건에 동적으로 조정할 수 있다. Unified Access Gateway에서 Blast 프로토콜에서 사용하는 포트를 구성할 수 있다.

- 기본적으로 Blast Extreme은 TCP 8443 및 UDP 8443 표준 포트를 사용한다.

- 그러나 포트 443은 Blast TCP에 대해서도 구성할 수 있다.

- 포트 구성은 Unified Access Gateway Blast External URL 속성을 통해 설정된다. Blast TCP and UDP External URL Configuration Options을 참조한다.

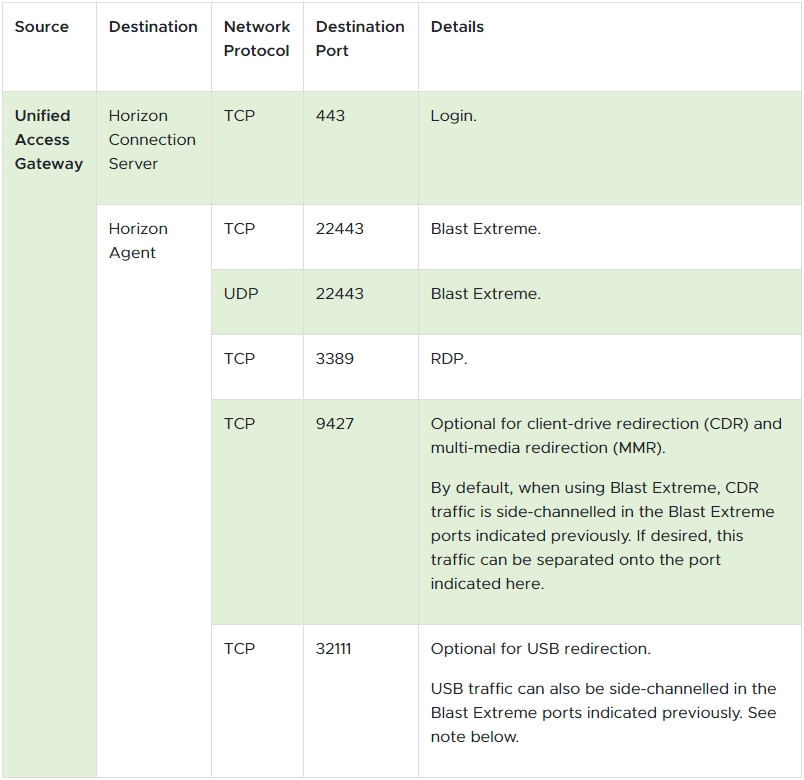

Unified Access Gateway

다음 표에는 Unified Access Gateway에서 연결 서버 및 Horizon Agent로 연결하기 위한 네트워크 포트가 나열되어 있다.

참고: VMware Blast 디스플레이 프로토콜을 사용하면 USB 리디렉션 및 클라이언트 드라이브 리디렉션과 같은 기능을 구성하여 Blast Extreme 포트를 통해 사이드 채널 트래픽을 전송할 수 있다. 참조:

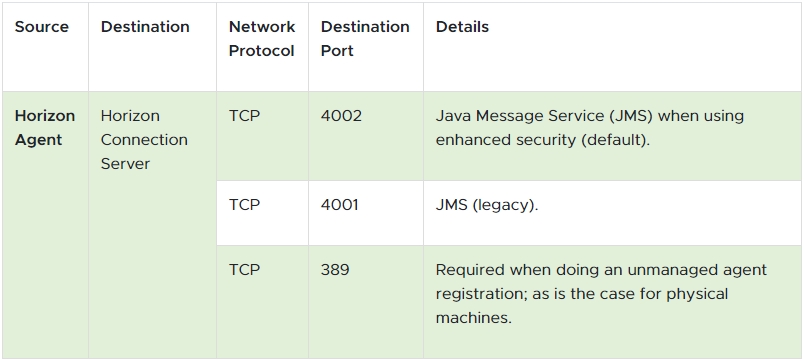

Horizon Agent

다음 표에는 물리적, 가상 데스크톱 또는 RDSH 서버에서 다른 Horizon 구성 요소로의 연결을 위한 네트워크 포트가 나열되어 있다.

단일 DMZ

조직의 데이터 센터 내에 Horizon을 사내 구축하기 위해서는 인터넷과 고객 데이터 센터 간에 네트워크 격리 계층을 제공하는 단일 DMZ에 Unified Access Gateway 어플라이언스를 설치하는 것이 일반적이다.

Unified Access Gateway에는 모든 Horizon 프로토콜에 대한 보안 메커니즘이 내장되어 있어 데이터 센터에 들어오는 유일한 네트워크 트래픽이 인증된 사용자를 대신하여 트래픽이 되도록 보장한다. 인증되지 않은 모든 트래픽은 DMZ에서 폐기된다.

이중 DMZ

일부 조직에는 인터넷과 내부 네트워크 사이에 추가적인 보안 보호 계층을 제공하기 위해 사용되는 이중 DMZ(Double DMZ 또는 이중 홉 DMZ라고도 함)가 있다. 이중 DMZ에서는 트래픽이 각 DMZ 계층의 특정 역방향 프록시를 통해 전달되어야 한다. 트래픽이 단순히 DMZ 계층을 우회할 수는 없다.

Horizon 구축에서는 이중 DMZ가 필요하지 않지만 이중 DMZ가 필요한 환경의 경우 외부 DMZ에 웹 역방향 프록시 역할을 하는 추가 유니파이드 액세스 게이트웨이 어플라이언스를 배포할 수 있다는 점에 유의하십시오.

최소한의 포트 요구사항으로 Horizon에 대한 이중 DMZ 구성도 가능하다. 이는 위에서 설명한 것처럼 완전한 Horizon 프로토콜 및 포트 지원을 갖춘 구축만큼 성능이 뛰어나지 않을 것이다.

자세한 내용은 Unified Access Gateway Double DMZ Deployment for Horizon을 참조한다.

구현

이 섹션에서는 Horizon 구축 프로세스의 개요를 제공하고, 자세한 지침은 특정 문서를 가리키며, 이 가이드에서 사용된 특정 설정을 나열한다. 이것은 당신이 이미 Horizon 환경을 가지고 있지 않다고 가정한다. 기존 Horizon 환경이 존재하는 경우 별도의 환경을 설정하는 대신 이를 사용할 수 있다.

높은 수준에서 관련된 단계는 다음과 같다.

- Horizon Connection Server 설치 및 구성

- Unified Access Gateway 설치 및 구성

- 물리적 시스템에 Horizon 에이전트를 설치한다.

- 데스크톱 풀 구성 – 물리적 시스템 추가, 사용자에게 권한 부여 및 할당

고려 사항

솔루션을 배포 및 구성하기 전에 다음을 고려하고 그에 따라 솔루션의 구성을 조정한다.

컴퓨터 설정

물리적 시스템의 전원 정책을 평가하고 물리적 시스템이 종료될 가능성을 최소화하도록 변경한다.

- 물리적 시스템의 모든 절전 옵션을 사용하지 않도록 설정해야 한다. 이는 그룹 정책(GPO)을 사용하여 수행할 수 있다.

- 물리적 컴퓨터가 고장나거나 종료된 경우 다시 시작되기 전까지는 원격 액세스가 불가능할 것이다.

- 그룹 정책은 사용자가 이러한 위험을 최소화하기 위해 종료 옵션을 비활성화하는 데 사용할 수 있다.

- 또한 Wake-On-LAN을 사용하여 시스템의 전원이 켜지도록 하는 것도 고려할 수 있다.

사용자 할당

사용자가 일반적으로 데스크톱을 사용하는 방법, 가장 적합한 데스크톱 풀 유형 및 사용자에게 액세스 권한을 할당하는 방법을 이해한다.

물리적 PC당 사용자 1명

- 이 사용 사례에서 각 물리적 시스템에는 단일 기본 사용자가 있다.

- 수동 데스크톱 풀이 사용됨

- 전용 사용자 할당이 사용된다.

- 사용자는 풀 내의 특정 물리적 데스크톱에 할당될 것이다.

풀링된 물리적 PC

- 사용자가 물리적 PC 풀 중 하나를 사용할 수 있는 핫 데스크 또는 공유 환경에서 일반적인 현상이다.

- 이와 같은 환경에서는 대개 우수한 프로파일 관리 및 애플리케이션 배포 시스템이 이미 갖춰져 있다.

- 수동 데스크톱 풀이 사용됨

- 부동 사용자 할당이 사용된다. 이렇게 하면 사용자에게 특정 물리적 기계의 영구적 소유권이 할당되지 않으므로, 사용 가능한 경우에도 다른 사용자가 기기를 사용할 수 없게 된다.

일부 환경에서는 플로팅이 할당된 물리적 데스크톱 풀에 두 명의 사용자가 동일한 컴퓨터에 할당되어 첫 번째 사용자의 연결이 끊긴다고 보고되었다.

이 동작이 관찰되면 다음 해결 방법을 적용하십시오. 물리적 PC에서 다음 레지스트리 값을 설정하십시오.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp Name: MaxInstanceCount Value: 1

RDP 및 네트워크 수준 인증

RDP 프로토콜을 사용하는 경우 윈도우즈에서 NLA(네트워크 수준 인증)가 사용하지 않도록 설정되어 있는지 확인하십시오. 자세한 내용은 VMware 기술 자료 문서Remote Desktop connection with NLA is not supported in Horizon View (67832)와 Connecting to View desktops using RDP protocol fails with the error code 2825 (1034158)을 참조한다.

Mac 클라이언트

Mac용 Horizon Client는 RDP 디스플레이 프로토콜 사용을 지원하지 않는다. Mac 장치를 클라이언트로 사용하는 경우 물리적 PC의 Windows 버전과 Horizon 버전의 조합이 Blast 사용을 지원하는지 확인한다. Blast 프로토콜을 사용하도록 데스크톱 풀을 구성하고 사용자가 장치에 Horizon Client for Mac을 설치하도록 한다.

Mac 클라이언트에서 지원되는 기능의 전체 목록은 Mac Client용 기능 지원을 참조한다.

Windows 패치

물리적 PC가 Windows 10 버전 1903을 실행하는 경우 KB4517211 및 KB4520390으로 패치를 적용했는지 확인한다. 이렇게 하면 Blast Extreme을 사용하여 연결할 때 검은색 화면이 나타나는 문제가 해결된다.

OpenGL 및 NVIDIA GPU 가속

물리적 PC에 NVIDIA GeForce GPU 카드가 있고 OpenGL 애플리케이션과 함께 사용 중인 경우 NVIDIA는 이러한 애플리케이션의 Windows 원격 데스크톱 사용을 가속화할 수 있는 툴을 개발했다.

자세한 내용과 도구를 다운로드하려면 https://developer.nvidia.com/designworks을 참조하십시오. 이것은 물리적 PC에 설치해야 한다.

요구 사항들

이 솔루션은 고객의 기존 Active Directory, DHCP, 파일 서버, 사용자 프로필 관리 및 기타 관련 인프라가 이미 물리적 PC를 서버화할 수 있는 위치에 있다고 간주한다.

Horizon에는 사용자 인증 및 관리를 위한 Microsoft Active Directory 인프라가 필요하다. Horizon은 특정 AD DS(Active Directory 도메인 서비스) 도메인 기능 수준을 지원한다. 자세한 내용은 https://kb.vmware.com/s/article/78652을 참조한다.

WAN 연결은 이 솔루션의 가용성에 대한 중요한 의존성이다. 수천 개의 원격 데스크톱 프로토콜 인스턴스를 WAN 링크에 추가하려면 대량의 대역폭이 필요하다.

Connection Servers

Horizon Connection Server 소프트웨어는 마이크로소프트 윈도우즈 서버에 설치해야 한다. 이러한 서버는 다른 엔터프라이즈 소프트웨어가 설치되지 않은 전용 서버여야 한다. 윈도 서버 2019, 2016 또는 2012 R2가 지원된다.

이러한 윈도우즈 서버에는 vCPU 4개 이상과 RAM 10GB 이상을 할당하는 것이 좋다. 다른 인프라 구성요소와 마찬가지로, 이러한 서버는 충분한 자원을 보유하도록 모니터되어야 한다. 자세한 내용은 Horizon Connection Server Requirements을 참조한다.

설치

이 가이드는 VMware Horizon 설명서를 대체하기 위한 것이 아니다. Horizon 설치 설명서의 관련 섹션에 따라 다음 구성 요소를 다음 순서로 설치하십시오.

- 첫 번째 Standard Connection Server 설치 – Install Horizon Connection Server with a New Configuration를 참조.

- 두 번째 Connection Server 설치 – Install a Replicated Instance of Horizon Connection Server를 참조.

- 필요한 다른 모든 Connection Server에 대해 2단계를 반복.

설치 후 구성

첫 번째 Connection Server에 연결하고 다음 순서대로 다음 태스크를 수행하십시오.

- 라이센스 키 적용 – 사용 중인 라이센스 유형에 따라 Install the Perpetual Product License Key in Horizon Console 또는 Enabling VMware Horizon for Subscription Licenses and Horizon Control Plane Services 서비스 사용을 참조.

- 이벤트 보고 구성 – Configuring Event Reporting in Horizon Console.을 참조.

- 관리자 및 역할 할당 – Configuring Role-Based Delegated Administration.을 참조.

연결 서버는 처음 설치할 때 자체 서명된 인증서를 사용하십시오. VMware는 운영 환경에서 이러한 기능을 사용하지 않는 것을 권장한다. 높은 수준에서 연결 서버의 인증서를 교체하는 단계는 다음과 같다.

- CSR(인증서 서명 요청) 구성 파일을 생성하십시오. 이 파일은 CSR을 생성하여 인증서를 요청하는 데 사용된다.

- 서명된 인증서를 받으면 가져온다.

- 서명된 인증서를 사용하도록 Horizon을 구성한다.

전체 프로세스에 대한 자세한 내용은 Configuring TLS Certificates for VMware Horizon Servers.을 참조한다.

Unified Access Gateways

Unified Access Gateway는 강화된 Linux 어플라이언스로, 다운로드 가능한 OVF(Open Virtualization Format) 파일로 사용할 수 있다. Horizon에 안전한 에지 서비스를 제공하기 위해 구축할 때는 표준 크기를 사용해야 한다. 그러면 어플라이언스에 vCPU 2개와 4GB의 RAM이 할당된다.

유니파이드 액세스 게이트웨이는 NIC(네트워크 인터페이스 컨트롤러) 1개, 2개 또는 3개로 구축할 수 있다. 선택은 귀사의 네트워크 요구사항 및 회사 정책 준수를 보장하기 위한 보안 팀과의 논의에 따라 결정된다.

네트워크 라우팅

Unified Access Gateway 배포 중에는 기본 게이트웨이를 지정하는 것이 일반적이다. 여러 NIC가 포함된 복잡한 환경에서 둘 이상의 게이트웨이를 통한 라우팅에서 통합 액세스 게이트웨이는 정적 IP 경로를 지정하는 기능도 지원한다. 기본 게이트웨이를 사용하지 않는 경로들이다.

네트워크 구성에 표시된 대로 Unified Access Gateway 어플라이언스에서 연결 서버 및 Horizon Agent로 트래픽을 적절하게 라우팅할 수 있는지 확인한다. 필요한 경우 Unified Access Gateway에 정적 경로를 추가한다.

DMZ Design for VMware Unified Access Gateway and the use of Multiple NICs를 참조.

인증서

TLS/SSL 인증서는 Horizon Client와 Unified Access Gateway 간의 사용자 통신과 Unified Access Gateway 및 내부 리소스 간의 통신을 보호하는 데 사용된다.

통합 액세스 게이트웨이는 배포 중에 기본 자체 서명 인증서를 생성할 수 있지만 프로덕션 사용을 위해 기본 인증서를 신뢰할 수 있는 인증 기관(CA 서명 인증서)에서 서명한 인증서로 교체한다. 배포 중에 또는 초기 구성의 일부로 인증서를 교체할 수 있다. 사용자 및 관리 인터페이스에 대해 원하는 대로 동일한 인증서 또는 별도의 인증서를 사용할 수 있다.

지원되는 인증서 유형은 다음과 같다.

- 각 Unified Access Gateway 어플라이언스에 고유한 서버 인증서를 사용하는 단일 서버 이름 인증서

- Subject Alternate Name(SAN) 인증서

- 와일드카드 인증서

인증서 파일은 PFX 또는 PEM 형식으로 제공될 수 있다.

관리 UI, Horizon 및 Web Reverse Proxy 에지 서비스에 TLS/SSL을 사용하도록 Unified Access Gateway를 구성하고 업데이트하는 방법에 대한 지침은 Configuring Unified Access Gateway Using TLS/SSL Certificates and Update SSL Server Signed Certificates를 참조한다.

설치

Unified Access Gateway를 구축하는 방법에는 두 가지가 있다.

- 설정 파일과 함께 PowerShell 스크립트를 사용한다.

- vSphere Client를 사용하여 OVF 템플릿을 배포한다.

권장 사항은 PowerShell 스크립트 방법을 사용하는 것이다. 여기에는 모든 서비스가 구성되고 인증서가 적용된 배포 시 어플라이언스를 완전히 구성할 수 있는 기능 등 몇 가지 장점이 있다.

PowerShell 방법 사용에 대한 자세한 내용은 Using PowerShell to Deploy VMware Unified Access Gateway community page에서 확인한다. PowerShell 스크립트 및 샘플 INI 파일은 Unified Access Gateway 제품 다운로드 페이지에서 다운로드할 수 있다. Unified Access Gateway를 배포하는 방법에 대한 단계별 지침은 기술 영역에 대한 다음 문서를 참조한다.

- Deploying Unified Access Gateway with Two NICs Through PowerShell

- Deploying Unified Access Gateway with One NIC Through vSphere

Horizon Edge 서비스를 통한 Unified Access Gateway 구현에 대한 구체적인 가이드가 발표:

- Configuring the Horizon Edge Service in VMware Unified Access Gateway: VMware Horizon Operational Tutorial 단계별 가이드와 VMware Horizon Operational Tutorial과 Powershell 배포 방법을 사용하여 Horizon Edge 서비스와 함께 Unified Access Gateway를 설치하는 방법을 보여준다.

- 성공적인 구현을 위한 팁을 포함한 Unified Access Gateway Deployment Utility and Horizon configuration (Edge Service and Connection Server)에 대한 새로운 기능 안내 비디오.

설치 후 구성

로드 밸런서를 사용하는 경우 통합 액세스 게이트웨이를 VIP(가상 IP)용 서버 풀에 추가한다.

Horizon Console 대시보드에서 통합 액세스 게이트웨이 상태에 대한 관리 가시성을 제공하려면 어플라이언스를 등록한다. Monitoring Unified Access Gateway in Horizon Console을 참조한다.

Horizon Agent 설치

물리적 시스템에 Horizon 에이전트를 설치해야 연결 서버에 등록하여 수동 데스크톱 풀의 Horizon 에이전트를 추가할 수 있습니다. 자세한 내용은 Horizon에서 가상 데스크톱 설정 안내서의 일부인 Prepare a non-vSphere Machine For Horizon Management를 참조한다.

코맨드 라인

마법사 프롬프트에 응답하지 않고 여러 시스템에 Horizon Agent를 설치하려면 명령줄 명령을 사용해서 자동으로 Horizon Agent를 설치할 수 있습니다. Install Horizon Agent Silently를 참조한다.

다음 예에서는 관리되지 않는 시스템에 Horizon 에이전트를 설치하고 데스크톱을 지정된 연결 서버cs1.domain.com에 등록합니다. 특정 연결 서버에 등록하는 동안 이 서버는 포드의 모든 연결 서버에 등록된다.

VMware-Horizon-Agent-x86_64-y.y.y-xxxxxx.exe /s /v"/qn VDM_VC_MANAGED_AGENT=0 VDM_SERVER_NAME=cs1.domain.com VDM_SERVER_USERNAME=domain\username VDM_SERVER_PASSWORD=password REBOOT=Reallysuppress"

다음 예에서는 관리되지 않는 시스템에 Horizon 에이전트를 설치하고 데스크톱을 지정된 연결 서버cs1.domain.com에 등록합니다. 또한 설치 관리자는 기본 기능(Core, VMware Blast, PCoIP, Virtual video driver, Unity Touch, PSG)을 설치하고 USB 리디렉션, 실시간 오디오-비디오, 클라이언트 드라이브 리디렉션, VMware Virtualization Pack for Business, Horizon Performance Tracker, Help Desk 등의 옵션 기능을 제공한다.

VMware-Horizon-Agent-x86_64-y.y.y-xxxxxx.exe /s /v"/qn VDM_VC_MANAGED_AGENT=0 VDM_SERVER_NAME=cs1.domain.com VDM_SERVER_USERNAME=domain\username VDM_SERVER_PASSWORD=password ADDLOCAL=Core,USB,RTAV,ClientDriveRedirection,VMWMediaProviderProxy,PerfTracker,HelpDesk,PrintRedir REBOOT=Reallysuppress"

명령줄 옵션에 대한 자세한 내용은 Microsoft Windows Installer Command-Line Options and Silent Installation Properties for Horizon Agent을 참조한다.

자동화 스크립트

자동 설치 등을 자동화하기 위해 Horizon 에이전트를 원격으로 자동으로 배포하는 PowerShell 스크립트가 개발되었다. 이 정보는 https://github.com/andyjmorgan/HorizonRemotePCHelperScripts에서 다운로드할 수 있다.

Horizon 에이전트를 원격으로 배포할 뿐만 아니라 다음과 같은 스크립트가 제공된다.

- 전원 정책을 최대 성능으로 설정한다.

- 가장 자주 로그인한 사용자를 기준으로 시스템의 기본 사용자를 결정한다.

- 운영 체제, 버전 및 버전을 확인한다.

- 설치된 에이전트의 종료 코드 및 버전과 함께 이러한 세부 정보를 모두 반환합니다.

이 스크립트는 시스템 이름과 사용자 이름을 나열하는 CSV 매핑 파일도 생성한다. 이 CSV 매핑 파일은 데스크톱 풀 구성의 다음 단계를 자동화하는 데 사용할 수 있다.

중요: 이 PowerShell 스크립트는 있는 그대로 제공되며 VMware GSS(Global Support Services)에서 지원되지 않습니다. 또한 스크립트를 사용하지 않고도 모든 작업을 수동으로 수행할 수 있습니다.

전원 관리 설정이 재정의되지 않도록 GPO(그룹 정책)를 구성하는 것이 좋습니다. Managing Power with Group Policy한다.

RDP 직접 액세스 방지

원격 데스크톱 서비스는 물리적 PC에서 사용하도록 설정되어야 하며 Horizon 에이전트를 설치할 때 기본적으로 구성된다. 원격 데스크톱 서비스는 Horizon 에이전트 설치, Single Sign-On 및 기타 Horizon 세션 관리 작업에 필요합니다.

일부 환경에서는 RDP 디스플레이 프로토콜을 통해 물리적 PC에 직접 액세스하는 것을 금지하는 것이 바람직할 수 있다. RDP 액세스를 해제하려면 그룹 정책 설정을 생성하여 물리적 PC에 적용하여 AllowDirectRDP를 비활성화한다.

이 설정으로 그룹 정책을 만드는 방법은 VMware View Agent Configuration ADMX Template Settings를 참조한다. 또한 Prevent Access to VMware Horizon Desktops Through RDP를 참조한다.

이렇게 하면 물리적 PC에 다음 레지스트리 설정이 적용됩니다.

HKEY_LOCAL_MACHINE\Software\Policies\VMware, Inc.\VMware VDM\Agent\Configuration Type = String Name: AllowDirectRDP Value: false

Horizon 연결에 RDP 프로토콜을 사용하는 경우 AllowDirectRDP 설정을 사용하지 않도록 설정하지 않는다. 이 설정이 비활성화되면 RDP 연결이 차단되고 Access is denied(액세스 거부) 오류로 인해 연결에 실패한다.

더 나은 사용자 환경을 제공하고 사용자가 RDP 프로토콜을 선택하지 않도록 하려면 다음과 같이 Desktop Pool에서 Remote Display Protocol(원격 디스플레이 프로토콜) 설정을 구성합니다.

- Default Display Protocol을 VMware Blast로 설정.

- Allow Users to Choose Protocol을 No로 설정.

데스크탑 풀

Horizon 에이전트가 설치되어 있는 등록된 물리적 시스템을 포함하려면 수동 데스크톱 풀을 생성해야 한다.

데스크톱 풀을 정의할 때는 다음 설정을 사용한다.

| One User per Physical PC | Pooled Physical PCs | |

| Type | Manual desktop pool | |

| Machine Source | Other Sources | |

| User Assignment | DedicatedDisable automatic assignment | Floating |

풀이 생성되면 사용자가 연결할 수 있도록 물리적 시스템을 추가하고 준비하려면 세 단계가 필요합니다.

- Add – 물리적 컴퓨터를 데스크톱 풀에 추가.

- Entitle – 사용자는 사용자 또는 그룹 사용 권한을 통해 데스크톱 풀을 사용할 수 있다. 글로벌 사용 권한을 클라우드 포드 아키텍처의 일부로 사용하는 경우에는 이 단계가 필요하지 않다. 아래 내용 참조.

- Assign – 사용 사례가 물리적 PC당 한 명의 사용자이고 데스크톱 풀에서 전용 할당을 사용 중인 경우 사용자를 올바른 데스크톱에 할당해야 한다. 이 단계는 풀링된 물리적 PC에는 필요하지 않다.

자세한 내용은 Creating and Managing Manual Desktop Pools를 참조한다.

자동화 도구

이 작업을 자동화하는 도구가 작성되다. https://github.com/chrisdhalstead/horizon-physical-machines에서 다운로드할 수 있다. 도구 사용 방법에 대한 지침은 해당 위치에 포함되어 있다.

이 도구는 CSV 매핑 파일을 사용하여 시스템 목록을 풀에 추가합니다. 그런 다음 툴은 사용자에게 권한을 부여한 다음 사용자를 데스크톱에 할당합니다. CSV 매핑 파일은 Horizon 에이전트 설치의 이전 단계에서 설명한 PowerShell 스크립트를 통해 수동으로 또는 자동으로 생성할 수 있다.

CSV 매핑 파일에는 두 개의 데이터 열(시스템과 사용자 이름)이 있습니다. 다음 예제는 형식을 보여줍니다.

Machine,Username machine1,domain\user1 machine2,domain\user2

이 도구는 수동 풀을 생성하는 데도 도움이 된다.

중요: 이 툴은 현재 상태로 제공되며 VMware GSS에서 지원되지 않는다. 이 툴을 사용하지 않고도 모든 작업을 수동으로 수행할 수 있습니다.

Golbal Entitlements

Cloud Pod Architecture Federation에 여러 Horizon Pod가 있는 경우 글로벌 사용 권한을 통해 사용자 및 그룹에 데스크톱에 대한 사용 권한을 부여한다. 글로벌 사용 권한은 데스크톱이 포드 연합에서 상주하는 위치에 관계없이 사용자와 데스크톱 간의 링크를 제공한다.

전제 조건:

- Cloud Pod Architecture 기능을 초기화한다. 자세한 내용은 Initialize the Cloud Pod Architecture Feature in Horizon Console를 참조한다.

- 추가 Horizon 포드를 페더레이션에 가입시킨다. Join a Pod to the Pod Federation in Horizon Console을 참조한다.

물리적 데스크톱에 대한 글로벌 사용 권한을 정의할 때는 다음 설정을 사용합니다.

| One User per Physical PC | Pooled Physical PCs | |

| Type | Desktop Entitlement | |

| User Assignment | Dedicated | Floating |

| Default Display Protocol | VMware Blast or Microsoft RDP | |

| Allow Users to Reset/Restart their Machines | Do not select | |

| HTML Access | Select if web browser-based access is to be allowed | |

| Display Assigned Machine Name | Optional but provides better user experience | N/A |

글로벌 사용 권한이 생성되면 로컬 데스크톱 풀을 로컬 데스크톱 풀에 추가하고 사용자에게 사용 권한을 부여하려면 다음 단계가 필요하다.

- Entitle Users and Groups – 사용자는 사용자 또는 그룹 사용 권한을 통해 글로벌 사용 권한을 사용할 수 있다. 이 작업은 글로벌 사용 권한 생성의 일부로도 수행할 수 있다.

- Add Local Pools – 각 Horizon 포드에서 글로벌 사용 권한에 로컬 풀을 추가한다.

자세한 내용은 Create and Configure a Global Entitlement in Horizon Console을 참조한다.

Horizon Client

Horizon Client를 홈 컴퓨터 또는 개인 장치에 설치하는 것이 이상적이다.

클라이언트는 다양한 방법으로 다운로드할 수 있습니다. 고객은 VMware의 https://www.vmware.com/go/viewclients에서 다운로드할 수 있다. 엔드포인트 장치가 Android 또는 iOS인 경우 Horizon Client는 Google Play Store 및 Apple App Store에서도 찾을 수 있다.

웹 브라우저를 사용하여 Horizon을 설치하고 구성한 후 사용자 포털로 이동하는 것이 사용자에게 가장 쉬운 방법이다. 사용자 포털의 URL은 https://<horizon.domain.com>/portal/를 사용한다.

사용자 포털은 끝점 디바이스가 실행 중인 플랫폼을 감지하고 적절한 Horizon Client를 다운로드하는 옵션을 제공한다. 구성 지침은 Configure the VMware Horizon Web Portal Page for End Users을 참조한다.

연결 중인 물리적 컴퓨터가 Windows 10 및 Blast Extreme 프로토콜을 사용하는 경우 최종 사용자는 어떠한 소프트웨어도 설치할 필요가 없는 브라우저 기반 HTML Access 클라이언트를 사용할 수 있다. 이 웹 기반 클라이언트는 각 플랫폼의 기능이 다르기 때문에 설치된 소프트웨어 클라이언트만큼 기능이 풍부하지 않다. 자세한 내용은 VMware 기술 자료 문서의 PDF 첨부 파일을 참조한다.

- Horizon Client 2006 Feature Matrix for Horizon 8 2006 and Horizon Cloud on Azure July 2020 (80386)

- Horizon Client 5.4 Feature Matrix with Horizon 7 (78810).

RDP 프로토콜을 사용하여 윈도우즈 7 물리적 PC에 액세스하려면 Horizon Client를 설치해야 합니다.