개요

클라우드 스토리지의 채택은 빠르게 진행되고 있습니다. 사용자는 어디에서든 문서에 액세스하여 사용 중인 장치나 위치에 관계없이 문서에 대한 작업을 계속해야 합니다. 또한 어떤 기기에서든 동일한 사용자 경험을 갖기를 기대합니다. 즐겨찾는 휴일 사진을 배경화면으로 선택하거나 개인 전자 메일 서명을 구성할 때 문서와 마찬가지로 이러한 개인 설정은 사용자를 따라 모든 장치를 방문해야 합니다.

VMware DEM(Dynamic Environment Manager)과 OneDrive for Business의 통합이 개발되었습니다. 이제 OneDrive에 DEM 개인 프로필 설정을 저장할 수 있으므로 DEM 프로필을 클라우드 네이티브로 모든 장치에서 사용할 수 있습니다.

사용 사례: 모든 Horizon VDI 윈도우즈 데스크톱, 물리적 윈도우즈 PC 또는 DAAS 윈도우즈 데스크톱입니다.

고객과 함께 볼 수 있는 동향 중 하나는 클라우드로 전환하는 것입니다. 특히 Office 365는 이미 많은 고객이 채택하고 있습니다. 이를 통해 OneDrive for Business를 활용하여 개인 데이터와 문서를 클라우드로 이동할 수 있는 길이 열리게 되었습니다. 그리고 이것이 거의 표준이 되었기 때문에 OneDrive를 활용하여 DEM 사용자 프로필을 저장할 수 있는지 묻는 고객 요청이 정기적으로 접수됩니다. 이는 모든 위치에서 DEM 프로필에 액세스할 수 있기 때문에 몇 가지 이점을 제공합니다. 이를 통해 온프레미에서 클라우드 또는 퍼블릭 클라우드 간에 쉽게 로밍할 수 있습니다. 또 다른 이점은 고객이 SMB 공유 및 값비싼 VPN 클라이언트를 제거할 수 있다는 것입니다.

이제 DEM 사용자 프로파일은 사내에서 실행 중이든 클라우드에서 실행 중이든 상관없이 모든 Windows PC로 사용자를 추적할 수 있습니다. 이를 통해 여러 클라우드 벤더에서도 신속한 재해 복구와 손쉬운 스케일아웃 시나리오를 구현할 수 있습니다.

목적

DEM 2111 출시와 함께 OneDrive for Business에 대한 지원이 추가되었습니다. 이 운영 자습서에서는 DEM 에이전트가 OneDrive for Business에 DEM 사용자 프로필을 저장할 수 있도록 전체 인증 흐름을 구성하는 방법을 보여 줍니다. 단계를 시연하기 위한 비디오도 포함되어 있습니다.

독자

이 운영 튜토리얼은 VMware Dynamic Environment Manager 및 VMware Workspace ONE Access에 익숙한 IT 관리자 및 제품 평가자를 대상으로 합니다. (Azure) Active Directory, ID 관리 및 Office 365에 익숙하다고 가정합니다. VMware Horizon과 같은 다른 기술에 대한 지식도 도움이 됩니다.

User Profiles를 OneDrive에 저장하도록 DEM 구성

이 연습은 OneDrive for Business에 사용자 프로필을 저장하도록 Dynamic Environment Manager를 구성하는 데 도움이 됩니다. 각 단계는 순차적이며 서로 기반하므로 다음 단계로 이동하기 전에 각 단계를 완료해야 합니다.

필수 조건

이 연습의 단계를 수행하려면 먼저 Workspace ONE Access 테넌트가 있고 Profile Archive 공유와 에이전트 설치 및 구성을 제외하고 Dynamic Environment Manager를 설치 및 구성해야 합니다. 이 운영 자습서에서는 단계에 대해 설명합니다.

https://via.vmw.com/tchzmno3790

이전 요구 사항 외에도 Azure AD 및 Office 365 환경이 작동해야 합니다.

- 현재 통합에는 Azure AD와 사내 Active Directory 연합이 필요하며 OneDrive for Business에 대한 자동 인증이 필요합니다. 연합은 ADFS를 사용하거나 Workspace ONE Access와 같은 써드파티 아이덴티티 공급자를 통해 수행할 수 있습니다.

- 로그인한 사용자의 OneDrive 액세스 토큰을 생성하려면 사내 Active Directory가 AAD Connect를 사용하여 디렉토리를 Azure AD와 동기화해야 합니다.

- Azure AD 테넌트 관리자는 “DEM Azure AD Multi-tenant App”(일회성 작업)을 프로비저닝해야 합니다.

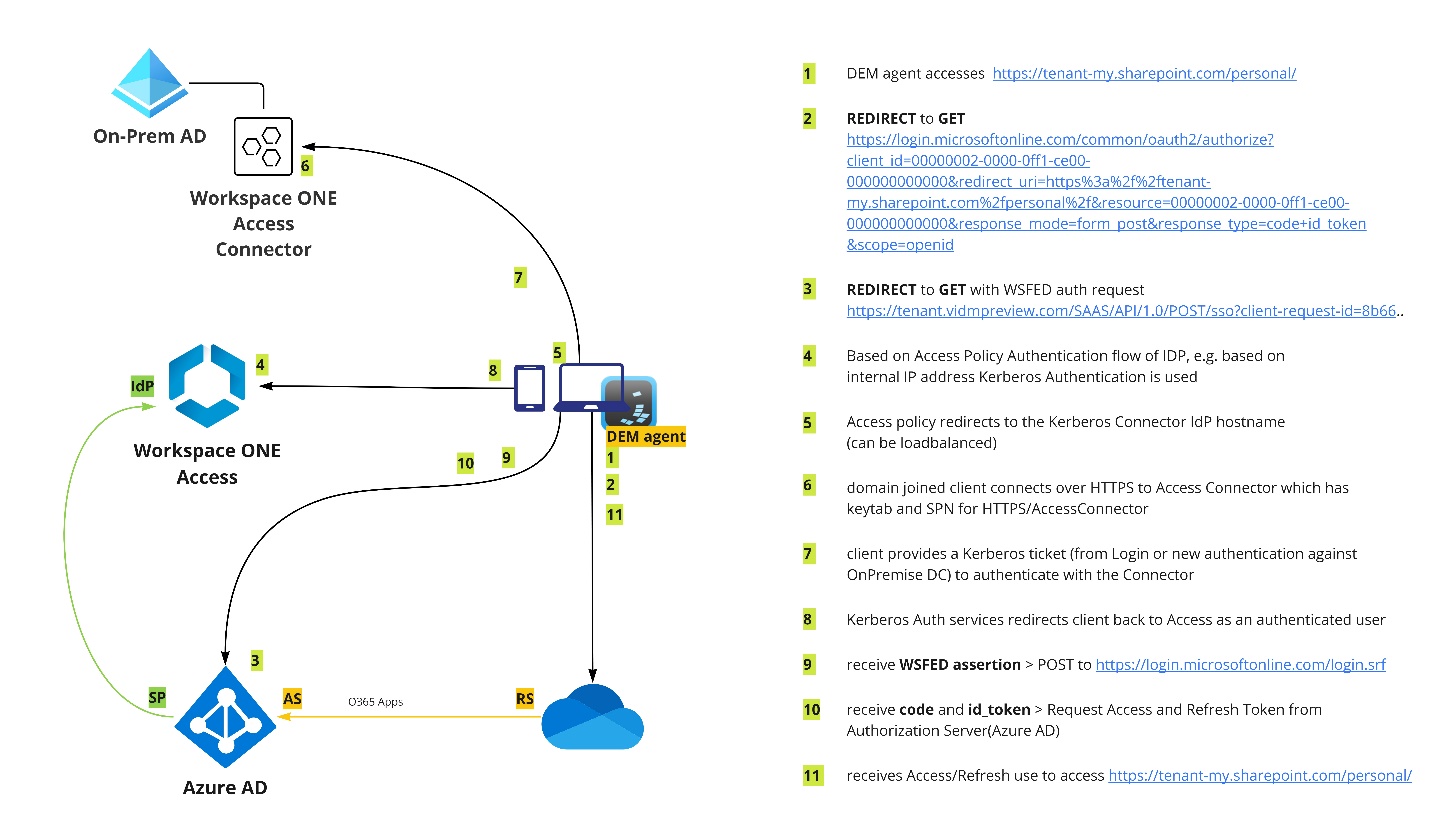

구성해야 하는 필수 인증 흐름은 다음 그림에 나와 있습니다.

이 가이드에서는 연합을 위해 Workspace ONE Access를 사용하여 VMware 기술을 통해 ADFS가 이미 인터넷에 광범위하게 문서화되어 있음을 보여 줍니다.

AAD Connect Tool을 사용하여 사내 AD 디렉토리를 Azure AD와 동기화

첫 번째 단계는 Azure AD가 온프레미스 AD 사용자 세부 정보를 가질 수 있도록 AAD Connect 도구를 사용하여 온프레미스 AD 디렉토리를 Azure AD와 동기화하는 것입니다. DEM 에이전트가 올바른 사용자의 OneDrive 계정에 연결할 수 있도록 페더레이션과 AD 디렉터리 동기화가 모두 필요합니다.

Azure Active Directory Connect 사용자 지정 설치에는 Azure AD Connect 앱을 구성하여 사용자 계정을 동기화하는 데 필요한 단계에 대한 배경 정보가 포함되어 있습니다.

다음 단계를 수행하십시오.

- Microsoft Azure Active Directory Connect 설치 관리자를 다운로드하고 설치를 시작한 후 사용자 지정을 선택합니다.

- 로그온 방법으로 암호 해시 동기화를 선택하고 Single Sign-On 옵션을 사용하도록 설정합니다.

- 올바른 권한을 가진 계정으로 Azure AD에 인증합니다.

- on-prem AD에 연결하고 기존 서비스 계정을 사용하거나 설치 관리자가 새 계정을 생성하도록 선택합니다.

- Azure AD 사용자 이름으로 사용할 온프레미스 특성 userPrincipleName을 선택합니다.

- 보안 측면에서 Azure AD에 필요한 사용자 계정이 포함된 OU만 동기화하는 것이 좋습니다.

- mS-DS-ConsistencyGuid 특성을 선택하여 Azure AD를 사용하는 사용자를 식별합니다.

- 암호 동기화를 유지하기 위한 선택적 기능으로 Password writeback를 사용 가능으로 설정합니다.

- Single Sign-On을 사용하도록 설정하고 설치를 완료하기 위해 온프레미스 도메인 관리자 계정에 대한 자격 증명을 제공합니다.

다음 비디오에서는 이 절차를 시연합니다.

Azure AD와 함께 온프레미스 AD 연합

Single Sign-On의 경우 Workspace ONE Access는 ID 공급자이며 Office 365가 Workspace ONE Access 서비스를 신뢰하여 Office 365 앱에 대한 인증을 수행할 수 있습니다. Single Sign-On을 사용하여 이러한 Office 365 응용프로그램에 액세스하려면 Office 365 도메인을 ‘managed’에서 ‘federated’으로 변경해야 합니다. 즉, 사내 Active Directory가 Azure AD와 연합하여 OneDrive for Business에 대한 자동 인증을 지원하게 됩니다.

다음 단계를 수행하십시오.

- Workspace ONE Access 관리 콘솔에 로그인하고 Resources > Settings > SAML Metadata로 이동하여 SAML 서명 인증서를 받은 후 인증서를 클립보드에 복사합니다.

- 인증서를 메모장에 붙여넣고 공백과 —–BEGIN CERTIFICATE—– 및 —–END CERTIFICATE—– 행을 제거합니다.

- MS Online PowerShell 모듈이 설치되어 있는지 확인합니다. 상승된 PowerShell 명령을 열고 Connect-MSOL Service 명령을 실행하여 Azure AD를 인증하고 연결합니다.

- 다음 명령을 실행하여 페더레이션을 활성화합니다.

Set-MsolDomainAuthentication -Authentication Federated -DomainName domainxxx.com -IssuerUri tenantxxx.vmwareidentity.com -FederationBrandName Domainxxx -PassiveLogOnUri https://tenantxxx.vmwareidentity.com:443/SAAS/API/1.0/POST/sso -ActiveLogOnUri https://tenantxxx.vmwareidentity.com:443/SAAS/auth/wsfed/active/logon -LogOffUri https://login.microsoftonline.com/logout.srf -MetadataExchangeUri https://tenantxxx.vmwareidentity.com:443/SAAS/auth/wsfed/services/mex -SigningCertificate {paste the trimmed down certificate from Notepad here}- get-MSOLDomain 명령을 사용하여 페더레이션이 성공했는지 확인합니다.

연맹이 만들어진 후에는 DEM 권한을 설정해야 합니다. DEM 사용자는 다른 사용자의 OneDrive 루트 폴더에 액세스할 수 없습니다. OneDrive의 경우 Azure AD App에서 위임된 권한을 사용하여 다른 사용자의 OneDrive 루트에 대한 액세스가 제한됩니다.

이 Azure AD 멀티 테넌트 앱은 VMware 테넌트에서 호스팅되며 고객은 애플리케이션을 고객 테넌트에 프로비저닝하고 이에 동의해야 합니다. 앱이 File.ReadeWrite 권한을 위임했고, 로그인한 사용자의 유효한 파일 액세스 권한을 의미합니다.

고객 테넌트에 대한 애플리케이션 프로비저닝은 일회성 작업이며, 이를 위해서는 테넌트 관리자 자격 증명이 필요합니다. 다음 단계를 수행하십시오.

- 첫 번째 단계는 Azure AD 테넌트 ID를 얻는 것입니다. 이 ID는 Azure Active Directory > Overview 페이지의 Azure Admin Portal에서 확인할 수 있습니다.

- 이 URL로 이동하여 Dynamic Environment Manager Azure AD 앱 https://login.microsoftonline.com/ {customer tenant-id}/adminconsent?client_id=c504654f-97ac-4e31-ba2c-d8cb284b948을 프로비저닝하고 {customer tenant-id}을(를) 1단계에서 찾은 ID로 바꿉니다.

- Azure 테넌트의 관리자 계정으로 인증하고 Accept을 클릭하여 앱을 설치합니다.

- Azure 포털에서 설치된 Enterprise Applications을 확인하여 DEM 앱이 성공적으로 설치되었는지 확인합니다.

다음 비디오에서는 이 절차를 시연합니다.

자세한 내용은 Workspace ONE Access integration with Office 365의 통합을 참조하십시오.

Workspace ONE 액세스를 구성

이제 Workspace ONE Access 테넌트를 구성하여 원활한 싱글 사인온을 지원할 수 있습니다. 이렇게 하려면 Workspace ONE Access 측에서 다음과 같은 몇 가지 사항을 변경해야 합니다.

- Workspace ONE 액세스 커넥터를 설치합니다.

- Active Directory를 Workspace ONE Access의 ID 디렉토리로 추가합니다.

- Kerberos 커넥터를 인증 방법으로 추가합니다.

- Office365 with Provisioning 앱을 Workspace ONE Access에 추가합니다.

- 필요한 경우 Kerberos 인증을 사용하도록 액세스 정책을 변경합니다.

Kerberos Auth 서비스는 인바운드 연결을 필요로 하지만 다른 서비스는 그렇지 않습니다. 즉, DEM을 실행하는 VDI 데스크톱은 내부 서버에서 호스팅되는 이 커넥터에 대한 가시거리가 필요합니다.

또는 Kerberos 서비스(포트 443)를 공개적으로 게시할 수 있지만 보안 관점에서는 권장하지 않습니다. 인터넷에서 데스크톱을 지원하려면 VMware Tunnel VPN을 사용하여 Kerberos 서비스에 TCP 포트 443을 허용하는 것이 좋습니다. 로그온 전에 터널을 연결해야 합니다. 이는 사용자 정의 구성: <StartTunnelPreLogon>true</StartTunnelPreLogon> 그렇지 않으면 로그온 시 OneDrive가 다운로드되지 않습니다.

다음 단계를 수행하십시오.

- Workspace ONE 액세스 커넥터를 설치하고 연결해야 합니다. Workspace ONE Access Connector 설치에서는 필요한 단계를 자세히 설명합니다.

- 커넥터를 설치한 후 Workspace ONE Access 관리 콘솔을 사용하여 Active Directory를 추가할 수 있습니다. Integrations > Directories로 이동하고 디렉터리 추가를 클릭한 다음 Active Directory를 선택합니다.

- 필요한 단계는 Integrating Active Directory with Workspace ONE Access 을 참조하십시오.

- Kerberos 인증은 내부 컴퓨터에서만 사용되므로 이러한 내부 컴퓨터를 식별하는 네트워크 범위를 정의해 보겠습니다. Resources > Policies로 이동하고 Network Ranges를 클릭합니다. 시스템의 내부 IP 주소를 포함하는 네트워크 범위를 추가하고 이름을 지정합니다.

- 이제 Kerberos 인증을 Workspace ONE Access에 추가할 수 있습니다. 먼저 Kerberos 커넥터 인증 방법을 추가해야 합니다. 액세스 관리 콘솔에서 Integrations > Connector Authentication Methods로 이동하고 새로 만들기를 클릭한 다음 Kerberos를 선택합니다.

- 로드 밸런서 뒤에 여러 Kerberos Auth 서비스가 설치되어 있는 경우 Enable Redirect 슬라이더를 Yes로 설정해야 합니다.

- 이제 Kerberos Identity Privider를 Access에 추가할 수 있습니다. Integrations > Identity Providers 제공자로 이동하고 Add Identity Provider를 클릭한 다음 Create Workspace IDP을 선택합니다.

- 네트워크에서 정의된 내부 IP 범위를 선택합니다.

- IdP 호스트 이름에는 (로드발란싱된) Kerberos Auth Service의 FQDN이 포함되어야 합니다.

- 자세한 내용은 Configuring Kerberos Authentication in Workspace ONE Access을 참조하십시오.

- Office 365와 OneDrive 또는 Business에서 새로 만든 페더레이션을 사용할 수 있도록 하려면 Workspace ONE Access에 앱을 추가하여 싱글 사인온을 활성화해야 합니다. Access Admin Console에서 Resources로 이동하고 New를 클릭하여 새 SaaS 애플리케이션을 추가합니다. 365를 검색하고 목록에서 Office365 with Provisioning 앱을 선택합니다.

설치 마법사의 지시에 따라 Application Parameters 아래에서 tenant 및 issuer 값을 추가합니다. 테넌트는 연합 도메인 이름을 포함하고 발급자는 Workspace ONE Access 테넌트의 URL을 포함해야 합니다. next를 클릭하고 응용 프로그램을 기존 또는 새 Access Policy에 할당합니다. Office365 사용자에게 응용프로그램을 할당하려면 Save & Assign을 누릅니다. - 컴퓨터가 Kerberos 인증을 사용할 수 있도록 하려면 Workspace ONE 액세스 정책을 변경해야 합니다. Access Admin Console에서 Resources > Policies으로 이동하고 default_access_policy_set을 편집하거나 새 정책을 생성합니다.

다음 비디오에서는 이 절차를 시연합니다.

Kerberos Authentication 서비스에 대한 자세한 내용은 전문가 Peter Bjork의 다음 비디오를 참조하십시오.

DEM 에이전트를 구성

마지막 단계로 DEM 에이전트를 설치하고 구성해야 합니다. OneDrive와의 통합을 지원하려면 DEM 에이전트가 버전 2111 이상이어야 합니다.

이 예에서는 DEM 에이전트가 NoAD 모드로 구성되지만 GPO를 통해 DEM 에이전트를 구성할 때도 동일한 기능을 사용할 수 있습니다.

Workspace ONE Access와 같이 ADFS가 아닌 배포의 경우 고객은 도메인 이름을 지정해야 합니다. 이렇게 하면 DEM 에이전트가 도메인 이름을 Azure AD에 공유하여 OneDrive에 원활하게 로그인할 수 있습니다.

이 자습서에서는 DEM이 이미 설치되어 있고 NoAD 모드로 구성되어 있다고 가정합니다.

다음 단계를 수행하십시오.

- NoAD.xml 파일을 다음과 같이 변경합니다.

- 통합을 활성화하려면

OneDriveEnabled="1"행을 추가합니다. - 사용자 프로파일 내부에 로그 디렉터리 위치를 입력합니다. 예를 들어,

OneDriveLogDirectory="%LOCALAPPDATA%\OneDriveLog" - ADFS가 아닌 연맹의 경우 IWA(통합 윈도우즈 인증)를 사용하지 않도록 설정해야 합니다. 대신 대화형 인증을 사용하려면

IsIWA="0"줄을 추가하십시오. - ADFS가 아닌 연맹의 경우 OneDrive에 원활하게 로그인할 수 있도록 도메인 힌트를 구성해야 합니다.

DomainHint="your-domain.tld"줄을 추가합니다.

- 통합을 활성화하려면

- Horizon VDI 데스크톱에 DEM 에이전트를 설치합니다.

- 원활한 인증을 사용하려면 Kerberos Connector의 URL을 로컬 인트라넷 영역에 추가합니다. 이를 구성하기 위한 GPO 설정은 다음에서 찾을 수 있습니다.

- User Configuration > Policies > Administrative Templates > Windows Components > Internet Explorer > Internet Control Panel > Security Page > Site 에서 Zone Assignment List

- 자세한 내용은 Configuring your Browser for Kerberos Authentication in Workspace ONE Access을 참조하십시오.

- 마지막으로 테스트할 가상 데스크톱에 로그인합니다.

다음 비디오에서는 이 절차를 시연합니다.

자세한 내용은 Configuring OneDrive for Business Integration을 참조하십시오.

모범 사례

Workspace ONE Access 배포가 올바르게 작동하려면 모든 Workspace ONE Access 서비스 및 커넥터 인스턴스에서 시간 동기화를 구성해야 합니다. NTP 서버를 사용하여 시간 동기화를 설정합니다.

OneDrive에 대한 인증이 원활해야 합니다. 이 테스트는 https://portal.office.com 또는 Workspace ONE Access 포털의 URL로 이동하여 테스트할 수 있습니다. 사용자 이름 및 암호를 추가 클릭하거나 확인하지 않고 인증이 수행되어야 합니다.

주의:

- MFA 및 Azure AD 조건부 액세스는 지원되지 않습니다.

- Kerberos Connector URL을 IE 인트라넷 영역에 추가하여 Kerberos Connector를 신뢰하고 인증이 원활하게 이루어지도록 합니다.

- 원활한 로그인을 사용하려면 Workspace ONE Access 설정에서 다음 두 개의 확인란을 변경합니다.

- 로그인 페이지에 Show the System Domain을 비활성화합니다.

- 로그인 페이지에서 Hide “Change to a different domain” 링크를 숨깁니다.

요약과 추가 리소스

이제 DEM이 OneDrive for Business 클라우드에 사용자 프로필을 저장하도록 구성되었으므로 사용자는 모든 Windows 데스크톱으로 로밍하여 개인 경험을 유지할 수 있습니다. 이를 통해 우수한 사용자 환경을 제공하고 IT 부서와 사용자 모두에게 Windows 11 또는 DAAS 솔루션으로 쉽고 간편하게 마이그레이션할 수 있습니다.

추가 리소스

Dynamic Environment Manager 또는 Workspace ONE Access에 대한 자세한 내용은 다음 리소스를 참조하십시오.

참조 : https://techzone.vmware.com/resource/dynamic-environment-manager-integration-onedrive-business