Red Hat Blog를 보다가 관심 가는 글이 보여서 AI번역+약간 교정해 보았습니다.

출처: https://developers.redhat.com/articles/2025/07/17/create-and-enrich-servicenow-itsm-tickets-ansible

ServiceNow IT 서비스 관리(ITSM)는 해당 분야에서 전 세계 시장 점유율이 50%가 넘는 선도적인 IT 서비스 지원 및 제공 플랫폼입니다 . ServiceNow ITSM은 Red Hat Ansible Automation Platform 과 달리 기본 제공되는 자동화 기능을 일부 포함하고 있지만, 다른 IT 시스템을 자동화하거나 오케스트레이션하지는 않습니다.

Ansible Automation Platform은 ServiceNow를 통해 클라우드, 운영 체제, 네트워크 구성 등을 연결하는 엔드 투 엔드 자동화 워크플로를 구축하여 IT 서비스 관리를 혁신합니다. 이를 통해 IT 팀은 더욱 효율적으로 운영하고 단일 공통 솔루션을 중심으로 협업할 수 있습니다.

Ansible Automation Platform을 사용하면 기존 서비스 티켓에서 정보를 수집하고, 서비스 티켓을 개설 및 마감하고, IT 인프라 전반에서 수집된 데이터로 티켓을 보강할 수 있습니다. 티켓 보강을 통해 팀은 문제 및 인시던트의 잠재적 원인에 대한 더 깊은 맥락과 가시성을 확보하여 더 나은 의사 결정을 내릴 수 있습니다. 조직은 문제를 더 빠르게 반복적이고 일관되게 해결할 수 있습니다. 결과적으로 다운타임이 감소하고, 팀 생산성이 향상되며, 고객 및 최종 사용자 경험이 향상됩니다.

Red Hat Ansible Automation Platform을 사용하여 전사적 자동화를 구현하세요

이 블로그에서는 ServiceNow ITSM을 사용하는 조직이 투자에서 더 많은 가치를 얻기 위해 구현할 수 있는 기본적인 자동화 작업을 살펴봅니다.

- ServiceNow ITSM에서 데이터를 수집합니다.

- ServiceNow 티켓을 생성하세요.

- Red Hat Enterprise Linux(RHEL) 시스템에 영향을 미치는 CVE 정보로 티켓을 업데이트하세요.

다음과 같은 이유로 이러한 사용 사례를 권장합니다.

- 생산 시스템에 위험을 초래하지 않고 비즈니스적 가치와 기술적 가치를 모두 제공합니다.

- 더욱 높은 효율성을 위해 단일의 원활한 워크플로 로 집계할 수 있는 자동화 작업 시퀀스를 구축하세요 .

- 기존의 관찰 도구와 AIOps 워크플로우와 통합되도록 확장 가능합니다.

메모: Ansible Automation Platform을 처음 사용하는 경우 무료 기술 개요 과정인 Ansible Basics: Automation을 적극 권장합니다 .

시작해 볼까요.

1단계: ITSM에서 데이터 수집

자동화나 간단한 데이터 수집에 사용할 수 있는 ServiceNow의 서비스 티켓에서 정보를 검색하려면 ServiceNow용 Ansible 인증 콘텐츠 컬렉션을 사용합니다 .

- ServiceNow 티켓에 대한 사실을 수집하기 위한 플레이북을 만드세요.

---

- name: Retrieve ServiceNow ticket details

hosts: localhost

gather_facts: no

vars:

ticket_number: "{{ ticket }}”

tasks:

- name: Retrieve incidents by number

servicenow.itsm.incident_info:

instance:

host: "{{ servicenow_instance }}"

username: "{{ servicenow_username }}"

password: "{{ servicenow_password }}"

number: "{{ ticket_number }}"

register: result

delegate_to: localhost

- name: print

debug:

msg: "{{ result }}"2. ServiceNow 인스턴스 정보 수집 플레이북을 사용하여 작업 템플릿을 만듭니다 . 작업 템플릿을 “티켓 정보 수집”으로 저장한 후, Launch을 선택하여 템플릿을 실행합니다.

3. ansible.builtin.set_fact 모듈을 사용하여 관련 데이터를 ansible 변수에 할당하거나 ansible.builtin.set_stats 를 사용하여 자동화 워크플로의 템플릿 간에 데이터를 유지하도록 허용하여 이 플레이북을 확장할 수 있습니다 .

2단계: 서비스 티켓 만들기

- servicenow.itsm.incident 모듈을 사용하여 ServiceNow ITSM 내에서 서비스 티켓을 생성하여 또 다른 Ansible Playbook을 만듭니다

---

- name: Create Service Ticket

hosts: localhost

gather_facts: no

vars:

SN_HOST: "{{ lookup('env', 'SN_HOST') }}"

SN_USERNAME: "{{ lookup('env', 'SN_USERNAME') }}"

SN_PASSWORD: "{{ lookup('env', 'SN_PASSWORD') }}"

tasks:

- name: Create Ticket

servicenow.itsm.incident:

instance:

host: "{{ SN_HOST }}"

username: "{{ SN_USERNAME }}"

password: "{{ SN_PASSWORD }}"

state: New

caller: Admin

impact: low

urgency: low

register: ticket_details

delegate_to: localhost

- name: print

debug:

msg: "{{ result }}"2. ServiceNow 티켓 생성 플레이북을 사용하여 작업 템플릿을 만드세요 . 작업 템플릿을 “ServiceNow 티켓 생성”으로 저장한 후, Launch을 선택하여 템플릿을 실행하세요.메모2개의 작업 템플릿을 간단한 자동화 워크플로 로 결합하여 티켓을 생성한 다음 해당 티켓에 대한 정보를 수집할 수 있습니다.

3단계: ServiceNow 티켓 강화

이 영상은 티켓 강화 프로세스가 실제로 어떻게 진행되는지 보여줍니다.

- Ansible을 사용하여 여러 기술 도메인에서 작동하고 정보를 수집하거나,

ansible.builtin.uri모듈을 사용하여 API와 상호 작용하면 티켓을 풍부하게 하는 다음 모듈을 활용하는 플레이북을 작성할 수 있습니다. - 이 예시에서는 Red Hat Insights를 참조하여 시스템 중 하나에 대한 정보와 시스템에서 감지된 CVE의 세부 정보를 수집합니다. Ansible의 API 모듈을 사용하여 Red Hat Insights에 쿼리를 보낸 다음, ServiceNow 인시던트 모듈을 사용하여 관련 데이터를 포함하는 서비스 티켓을 생성합니다.

---

- name: Gather CVE Details

hosts: localhost

gather_facts: false

vars:

advisory_id:

rhsm_username:

rhsm_password:

SN_HOST: "{{ lookup('env', 'SN_HOST') }}"

SN_USERNAME: "{{ lookup('env', 'SN_USERNAME') }}"

SN_PASSWORD: "{{ lookup('env', 'SN_PASSWORD') }}"

tasks:

- name: EDA | Insights | Retrieve related CVEs from Advisories

ansible.builtin.uri:

url: "https://console.redhat.com/api/patch/v3/advisories/{{ advisory_id }}/systems?page=1&perPage=20&sort=-last_upload&offset=0&limit=20"

method: GET

url_username: "{{ rhsm_username }}"

url_password: "{{ rhsm_password }}"

force_basic_auth: true

status_code: 200

register: cves_list

- name: Gather CVE details

ansible.builtin.uri:

url: "https://console.redhat.com/api/patch/v3/advisories/{{ advisory_id }}"

method: GET

url_username: "{{ rhsm_username }}"

url_password: "{{ rhsm_password }}"

force_basic_auth: true

status_code: 200

register: cve_details

- name: Extract type

ansible.builtin.set_fact:

cve_type: "{{ cve_details.json.data.attributes.advisory_type_name }}"

cves_description: "{{ cve_details.json.data.attributes.description }}"

solution: "{{ cve_details.json.data.attributes.solution }}"

cves: "{{ cve_details.json.data.attributes.cves }}"

- name: Create incident

servicenow.itsm.incident:

instance:

host: "{{ SN_HOST }}"

username: "{{ SN_USERNAME }}"

password: "{{ SN_PASSWORD }}"

state: new

caller: "{{ SN_USERNAME }}"

short_description: New Advisory CVE Type - "{{ cve_type }}"

description: |

Alert Type: "{{ cve_type }}" CVE: "{{ cves }}"

CVE Description: "{{ cves_description }}"

Possible Solution: "{{ solution }}"

urgency: high

register: new_incident3. CVE 강화 티켓 플레이북을 사용하여 작업 템플릿을 만드세요 . 작업 템플릿을 ‘Enrich CVE ticket‘ 라는 이름으로 저장하세요 .

4. 템플릿에 설문조사를 추가하여 사용자 의견을 수집할 수도 있습니다 . 이 예시에서는 CVE 권고 번호를 제출합니다. 그런 다음 Launch을 선택 하고 Red Hat Insights에서 제공한 권고를 입력하여 강화된 서비스 티켓을 생성합니다.

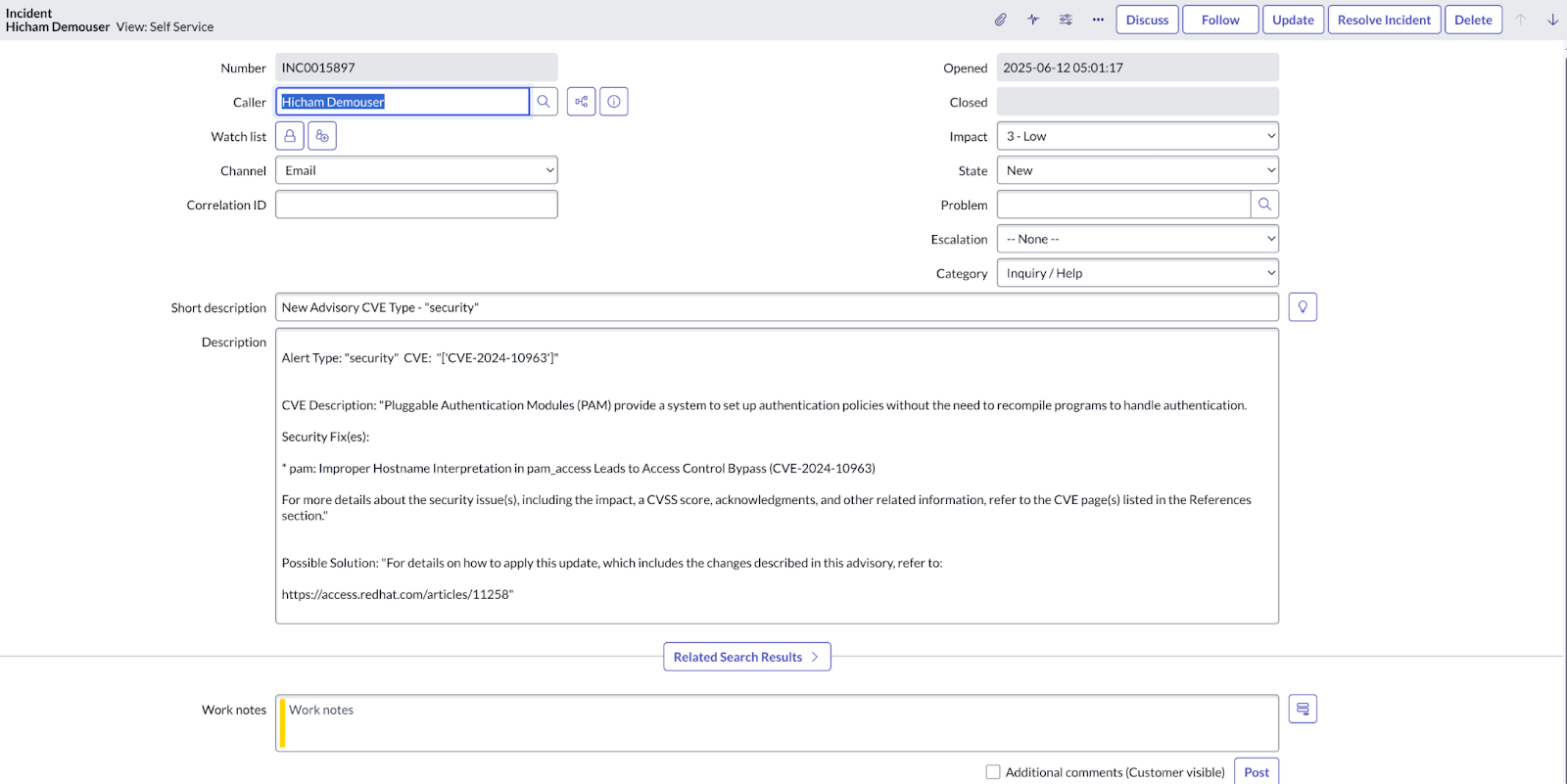

ServiceNow 내에서 티켓을 검토하세요(그림 1).

ServiceNow ITSM 자동화 사용 사례를 시작할 준비가 되셨나요? Solution Guide – ServiceNow ITSM Automation 읽어보세요 (로그인 필요).

고급 자동화 사용 사례 살펴보기

자동화 도입을 확대할수록 조직의 가치와 이점은 실제로 증가하는 반면, ServiceNow ITSM을 유지하는 데 필요한 노력은 감소합니다.

Ansible Automation Platform을 사용하여 ServiceNow ITSM을 자동화하는 기본 사항을 다루면 이제 보다 고급 자동화 형태로 확장할 준비가 된 것입니다.

- 조직 전체에 자동화 도입을 확장하는 방법을 알아보세요 .

- 이벤트 기반 Ansible을 사용하여 서버 프로비저닝을 가속화하세요 .

- 네트워크 워크플로에 ITSM을 통합하세요. Southwest Airlines가 이 사용 사례를 어떻게 활용했는지 알아보세요 .