Red Hat Blog를 보다가 관심 가는 글이 보여서 AI번역+약간 교정해 보았습니다.

출처: https://developers.redhat.com/articles/2025/08/01/5-steps-consistently-patch-rhel-and-windows-systems

Red Hat Enterprise Linux (RHEL) 및 Windows 시스템 패치를 최신 상태로 유지하는 것은 시간이 많이 걸리고 오류가 발생하기 쉽습니다. 패치되지 않은 시스템은 보안 문제를 야기하고 중요한 비즈니스 운영에 지장을 줄 수 있습니다. 더욱이 Windows 관리자와 Linux 관리자는 종종 서로 다른 “언어”를 사용하기 때문에 팀 간에 마찰이 발생하고 필수적인 패치 프로세스가 지연될 수 있습니다.

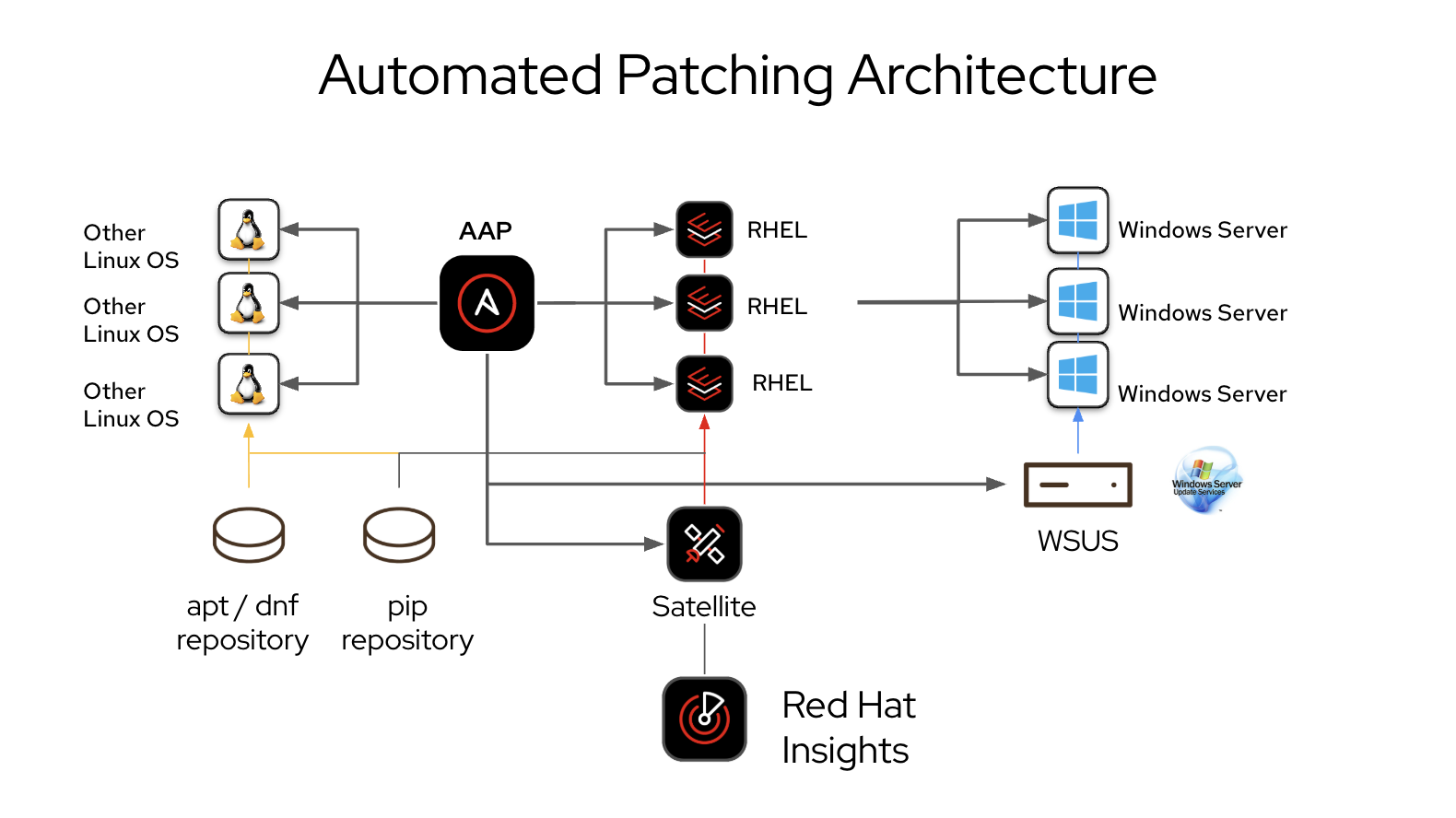

Red Hat Ansible Automation Platform을 사용하여 단일 워크스트림에서 RHEL과 Windows 모두의 패치를 자동화하면, 패치 적용을 반복적이고 예측 가능하게 만들어 환경의 일관성과 운영 효율성을 더욱 높일 수 있습니다. 자동화를 통해 서버 보안을 유지하고 규정 준수 요건을 충족하여 팀의 귀중한 시간을 절약할 수 있습니다. 이러한 통합적인 접근 방식은 그림 1에 나와 있습니다.

패치 관리를 코드로 처리하면 두 운영 체제를 위한 단일 파이프라인을 구축하고 ITSM 시스템, 관측 도구, AIOps 워크플로와의 통합을 위한 견고한 기반을 마련할 수 있습니다. 시각적 대시보드를 추가하면 원시 데이터를 실행 가능한 규정 준수 인사이트로 전환하여 패치 적용 프로세스에 대한 명확성과 제어력을 높일 수 있습니다.

시작해 볼까요.

메모: Ansible Automation Platform을 처음 사용하는 경우 이 사용 사례의 전제 조건으로 Red Hat 기술 개요 과정을 수강하는 것을 적극 권장합니다.

1단계: 중앙 집중식 인벤토리 구축

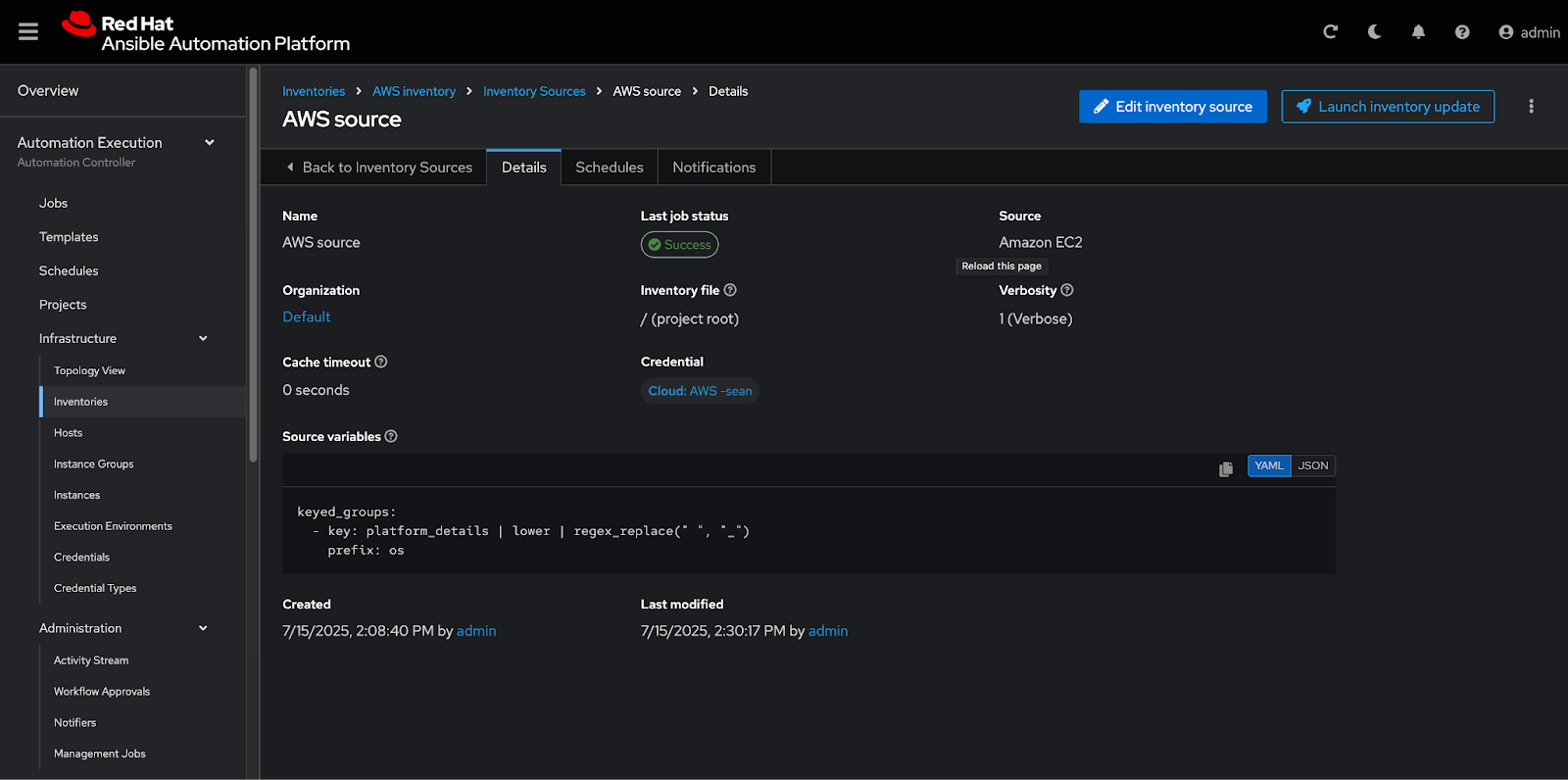

시작하려면 Ansible의 동적 인벤토리 플러그인을 사용하여 모든 관리형 RHEL 및 Windows 서버의 전체 인벤토리를 수집하는 Ansible 플레이북을 만듭니다(그림 2).

다음 예시에서는 Azure와 CMDB에서 라이브 호스트 데이터를 가져오지만, VMware, AWS, OpenShift Virtualization 또는 Google Cloud를 포함하도록 쉽게 확장할 수 있습니다. 전체 모듈에 액세스하려면 여기를 클릭하세요 .

---

- name: Pull live host data from Azure

hosts: all

tasks:

- name: Pull live host data from Azure

register: azure_hosts

azure.azcollection.azure_rm_virtualmachine_info:

resource_group: resource_group_name

name: vm_name태그 지정과 keyed_group 지시어를 사용하여 OS, 환경 및 유지 관리 기간별로 지능적으로 분류할 수 있습니다. 태그를 사용하여 서버를 구분하고 레이블을 지정하면 특정 운영 체제에 대한 Ansible 플레이북을 실행할 수 있습니다. 다른 플레이북에서 이러한 그룹을 참조할 수 있습니다.

다음은 keyed_groups 예입니다.

---

keyed_groups:

- key: platform_details | lower | regex_replace(" ", "_")

prefix: os이 예제에서는 AWS EC2 인벤토리 플러그인이 검색하는 platform_details 정보를 기반으로 그룹을 생성합니다 . 예를 들어, platform_details 키를 사용하여 AWS 인프라를 그룹으로 정렬할 수 있습니다(그림 4 참조).

os_linux_unixos_red_hat_enterprise_linuxos_windows- AWS가 제공하는 정보를 기반으로 이와 같은 내용이 제공됩니다.

더 많은 keyed_groups 예를 보려면 다음과 같은 인기 있는 퍼블릭 클라우드의 인벤토리 플러그인 설명서에서 예를 확인하세요.

2단계: Ansible Automation Platform에서 작업 템플릿 만들기

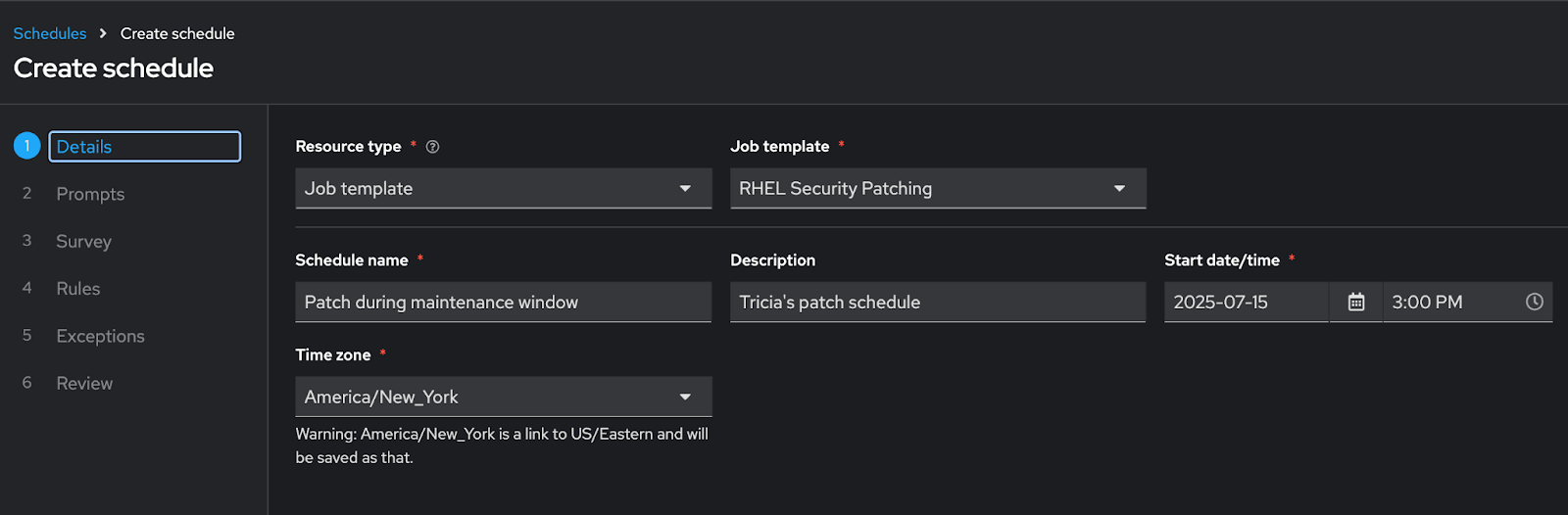

조직의 승인된 유지 관리 기간 동안 실행되도록 예약된 작업 템플릿을 만듭니다 .

3단계: RHEL 및 Windows 패치 적용

이제 내장된 안전 검사를 통해 올바른 패치를 올바른 순서대로 적용할 수 있습니다. Linux 시스템의 경우 ansible.builtin.dnf 또는 ansible.builtin.apt 모듈을 사용하십시오. Windows 시스템의 경우, win-updates 모듈을 사용하여 Windows용 Ansible Certified Content Collection을 활용하여 업데이트를 제한하고 재부팅을 관리하십시오. 보안 강화를 위해 LVM 볼륨 스냅샷을 생성하거나 중요 서비스를 일시 중지할 수도 있습니다. 두 운영 체제 모두에서 블록 리스큐 로직을 사용할 수도 있습니다 .

안전 점검이 포함된 플레이북의 예는 다음과 같습니다.

---

- name: Cross-platform patching playbook with safety checks

hosts: all

become: true

tasks:

- name: Linux - Patch with snapshot and safety block

when: ansible_os_family in ["RedHat", "Debian"]

block:

- name: Pause critical service (example: httpd or nginx)

ansible.builtin.service:

name: "{{ critical_service }}"

state: stopped

- name: Apply updates using DNF

ansible.builtin.dnf:

name: '*'

state: latest

when: ansible_os_family == "RedHat"

- name: Apply updates using APT

ansible.builtin.apt:

upgrade: dist

update_cache: true

when: ansible_os_family == "Debian"

- name: Start critical service

ansible.builtin.service:

name: "{{ critical_service }}"

state: started

4단계: 성공 검증 및 규정 준수 보고서 생성

3단계에서 적용한 구성에 문제가 있는 경우 자동화를 사용하여 장치를 이전 상태로 복원할 수 있습니다. “패치 백업 복원” 작업 템플릿을 생성하여 변경 사항을 되돌리고 1단계에서 생성한 백업을 로드합니다.

메모: 쓰기 작업입니다. 프로덕션 환경에서 사용하기 전에 개발 환경에서 복원 작업 템플릿을 테스트하세요.

10월에 정식 출시될 Ansible 자동화 대시보드는 자동화 결과를 집계하고 PDF로 쉽게 내보낼 수 있으므로 감사자는 어떤 작업이 실행되었는지 확인하고 팀 및 관리자와 성공 사례를 공유할 수 있습니다. 또한 동적 문서를 생성하여 어떤 CVE가 수정되었고 어떤 애플리케이션이 업데이트되었는지 구체적으로 확인할 수 있습니다.

보너스 단계: 일정 대신 이벤트에 따라 패치 적용

마지막으로, 이벤트 기반 자동화를 통해 특정 유지 관리 기간 동안 일정 기반 패치 적용을 넘어 IT 효율성을 더욱 높일 수 있습니다. Event-Driven Ansible은 새로운 취약점 발견, 규정 준수 알림, 중요 패치 배포와 같은 특정 트리거가 발생할 때 자동으로 패치 적용 프로세스를 시작할 수 있습니다. 모니터링 도구 및 ITSM 시스템의 이벤트에 따라 작동하는 Event-Driven Ansible은 환경의 실시간 요구에 맞춰 조정되는 매우 응답성이 뛰어나고 효율적인 패치 적용 워크플로를 생성할 수 있습니다.

더욱 진보된 인프라 자동화 사용 사례 살펴보기

자동화 도입을 확대할수록 실제로 가치와 이점은 증가하는 반면, 시스템을 유지 관리하는 데 필요한 노력의 양은 감소합니다 .

이러한 기본적인 패치 관리 작업을 처리하고 나면 이제 보다 고급 자동화 형태로 확장할 준비가 된 것입니다.

- 조직 전체에 자동화 도입을 확장하는 방법을 알아보세요 .

- 5가지 훌륭한 인프라 자동화 사용 사례를 살펴보세요 .

- 기존의 자동화 작업을 원활한 워크플로로 조율합니다 .

- 이벤트 기반 서버 프로비저닝을 구현 하고 시간이 많이 소요되는 수동 설정 프로세스에서 벗어나세요.